Perícia digital em Vídeo que demonstra invasão de rede Wifi

Vídeo criado pelo Ofendido demonstra dispositivos estranhos conectados em sua rede wifi, podendo o invasor ter sequestrado sua rede, acessando, modificando ou implantando sistemas maliciosos.

INDICE

- CONSIDERAÇÕES INICIAIS

- CONCEITUAÇÃO TÉCNICA

- PROBLEMÁTICA

- OBJETO PERICIAL

- OBJETIVOS

- COMPETÊNCIA TÉCNICA PERICIAL

- PREÂMBULO

- COLETA DOS DADOS

- EXAME DOS DADOS

- ANÁLISE DE DADOS

- Explicando como um computador se registra em uma rede wifi

- Explicações sobre rede wifi residencial

- Insegurança básica de redes wifi residenciais

- Os principais métodos de ataques

- Um exemplo básico de um ataque utilizando força bruta

- Quando o invasor ganha acesso à rede

- Identificação dos dispositivos invasores

- O que é endereço MAC

- Consulta do endereço MAC

- ORIENTAÇÕES TÉCNICAS

- A IDENTIFICAÇÃO DO INVASOR

- RESUMO

- CONCLUSÃO

- QUESITOS PERICIAIS

CONSIDERAÇÕES INICIAIS

O Cliente, aqui denominado Ofendido, entrou em contato com nossa equipe pericial alegando ter sido vítima de invasão de sua rede wifi. Questionado se detinha provas sobre o alegado, o Ofendido apresentou um vídeo demonstrando presença de dispositivos estranhos registrados em sua rede wifi. Temendo possíveis consequências negativas preferiu procurar empresa especializada para orientações.

Diante das circunstâncias inquietantes decorrentes da invasão em sua rede Wi-Fi, o Ofendido manifestou expressiva apreensão quanto às possíveis utilizações indevidas de sua conexão à internet. Em suas interações com conhecidos, o ofendido foi alertado sobre a eventualidade de terceiros empregarem seu acesso à internet para a prática de atividades ilícitas, resultando na atribuição de responsabilidade ao titular da conexão.

Essa perspectiva preocupante levou o ofendido a tomar medidas imediatas, incluindo o registro de diversos boletins de ocorrência junto às autoridades competentes. Ao comunicar a situação ao Delegado responsável, este orientou o ofendido a buscar a consultoria de um profissional especializado na área de informática.

Consciente da complexidade técnica inerente ao cenário apresentado, o ofendido, de forma proativa, procurou a expertise de uma equipe pericial especializada em Computação Forense e Perícia Digital. O objetivo principal era obter um parecer técnico minucioso que respaldasse as evidências coletadas durante a investigação autônoma, corroborando a invasão de sua rede Wi-Fi.

CONCEITUAÇÃO TÉCNICA

Nesta fase o Perito apresenta o detalhamento dos termos considerados estranhos ao homem médio, esclarecendo dúvidas que possam surgir na leitura do desenvolvimento do laudo, rebaixando a tecnicidade para um nível de maior compreensão leiga.

Com o intuito de desavolumar o processo, informa que grande parte da conceituação técnica não descrita abaixo, encontra-se disponível nos links referenciados ao final deste tópico. Maiores informações conceituais estão presentes no site do Perito:

PROBLEMÁTICA

Na presente situação, o proprietário da rede Wi-Fi, doravante referido como “Ofendido“, detectou anomalias no funcionamento de sua infraestrutura de rede, levantando suspeitas de atividades não autorizadas. Diante dessa suspeita, o ofendido, adotando uma abordagem proativa, iniciou uma investigação autônoma utilizando ferramentas especializadas de monitoramento de rede.

Os resultados da análise revelaram a presença de dois dispositivos, identificados pelos endereços MAC e IPs, que foram indevidamente associados pelo roteador Wi-Fi do ofendido sem seu consentimento ou prévio conhecimento. Essas conclusões estão respaldadas em evidências objetivas, as quais foram documentadas por meio de um vídeo e dois screenshots (prints) capturados a partir de um dispositivo móvel do Ofendido.

O vídeo e os screenshots demonstram a intrusão na rede do Ofendido, fornecendo elementos visuais que corroboram a presença dos dispositivos não autorizados. A fim de reforçar sua posição, o Ofendido não apenas documentou os indícios tangíveis da invasão, mas também coletou informações relevantes sobre os endereços MAC e IPs dos dispositivos invasores.

Considerando a complexidade técnica subjacente a essas questões, o Ofendido tomou a iniciativa de contratar um profissional especializado em Computação Forense e Perícia Digital para orientação adequada diante do ilícito identificado. A experiência desse profissional será essencial na análise minuciosa das evidências coletadas, na elaboração de pareceres técnicos e na cooperação potencial com as autoridades competentes para a persecução cível e penal.

Assim, o ofendido busca proteger seus direitos diante da invasão em sua rede Wi-Fi, fundamentando-se em elementos probatórios robustos e na assessoria de um especialista em informática. O objetivo é adotar medidas legais apropriadas para identificar e responsabilizar os envolvidos na intrusão em sua esfera de comunicação digital.

OBJETO PERICIAL

No âmbito da perícia referente ao caso em questão, o objeto pericial abrange uma análise forense digital da infraestrutura de rede afetada pela invasão. A perícia tem como objetivo principal a identificação e documentação de evidências digitais que sustentem a alegação do Ofendido sobre a invasão não autorizada de sua rede Wi-Fi.

OBJETIVOS

A perícia digital iniciada com a análise do vídeo que documenta a presença dos dispositivos invasores possui objetivos multifacetados e abrange diversas fases, desde a identificação dos equipamentos até as orientações técnicas para a proteção contínua da rede. Segue detalhamento das etapas desse processo:

Análise do Vídeo Documentário:

- Verificação da Autenticidade:

- Avaliação da integridade e autenticidade do vídeo para assegurar que as imagens não foram manipuladas ou alteradas.

- Temporalidade e Sequenciamento de Eventos:

- Análise temporal para estabelecer a sequência correta dos eventos registrados no vídeo, proporcionando uma compreensão cronológica dos fatos.

- Identificação Visual dos Dispositivos:

- Identificação visual dos dispositivos invasores, utilizando informações visuais, como endereços MAC, IPs ou características físicas distintivas.

Possibilidade de Identificação do Usuário dos Equipamentos:

- Rastreamento de Endereços MAC e IPs:

- Investigação detalhada dos endereços MAC e IPs capturados para rastrear a origem dos dispositivos invasores.

- Coleta de Informações Adicionais:

- Busca por registros adicionais que possam fornecer pistas sobre a identidade dos usuários dos dispositivos invasores.

- Colaboração com Provedores de Serviço:

- Caso necessário, cooperação com provedores de serviços de internet para obter informações sobre a conexão associada aos endereços MAC ou IPs identificados.

Orientações Técnicas do Perito:

- Análise de Vulnerabilidades da Rede:

- Avaliação das configurações de segurança da rede Wi-Fi para identificar eventuais vulnerabilidades que permitiram a invasão.

- Recomendações de Segurança:

- Elaboração de um conjunto de recomendações específicas para fortalecer a segurança da rede, incluindo a atualização de senhas, ajustes de criptografia e outras medidas preventivas.

- Educação do Usuário:

- Orientações detalhadas ao proprietário da rede sobre práticas seguras de configuração e utilização da infraestrutura de rede, visando evitar futuras vulnerabilidades.

- Cooperação com Autoridades:

- Colaboração técnica com as autoridades competentes, fornecendo informações pertinentes que possam auxiliar na identificação e responsabilização dos invasores.

A perícia, em sua totalidade, visa não apenas comprovar a invasão da rede Wi-Fi, mas também prover subsídios técnicos para a identificação dos responsáveis, além de oferecer orientações precisas para a proteção e fortalecimento da segurança da rede do Ofendido. A colaboração entre o Perito, o Ofendido e as autoridades é essencial para garantir a eficácia e legalidade do processo.

COMPETÊNCIA TÉCNICA PERICIAL

Primeiramente vem este Perito esclarecer que suas formações acadêmicas são engenharia de controle e automação, engenharia elétrica e especialização em computação forense e perícia digital. Assim informa que possui competência total nos objetos da perícia, conforme demonstrará a seguir.

Satisfazendo os arts. 156, §1 e 465, caput, CPC, que exige “perito especializado no objeto da perícia”, levando em consideração tratar-se de rede de dados informáticos, compete às áreas da informática e redes assim como a própria computação forense e perícia digital. Vem, portanto, apresentar seus cursos e graduações:

- O Perito designado às fls. foi graduado em 2007 engenheiro de controle e automação, com habilitação em desenvolvimento, implantação e manutenção em sistemas de controle e automação;

- Também foi graduado em 2009 engenheiro eletricista, com habilitação em elétrica de potências, eletrônica e telecomunicação;

- Cursou o sétimo período de engenharia civil;

- Cursou o quarto período de direito;

- Curso de computação forense em 2014;

- Curso de perícias judiciais em 2018;

- Especialista em Computação Forense e Perícia Judicial 2022.

Tais cursos e graduações o habilita totalmente para realização dos trabalhos periciais dos objetos da perícia, conforme descrito nas resoluções 218/73 e 1010/05 do CONFEA.

Maiores informações e comprovações curriculares podem ser acessadas em seu site, mais especificamente no link a seguir:

https://agenorzapparoli.com.br/index.php/curriculo/

PREÂMBULO

Cronologia dos fatos

Maio/23: O Ofendido alega que vinha percebendo sua internet lenta, de forma anormal;

Junho/23: Ouviu comentários de pessoa certa e definida, aqui não identificada por LGPD, sobre seu comportamento de acessos à Internet, deixando a entender estar acessando sua rede e seus dados.

Julho/23: Começou a perceber comportamento anormal também de seu computador, quando restaurou seu sistema operacional para o modo de fábrica, isto é, formatou seu computador. Diante então desta sequência de anomalias, começou a monitorar sua rede com mais frequência,

14 Out 23: Ao consultar seu sistema de monitoramento de rede percebeu que seu notebook, através do endereço MAC, encontrava-se registrado na rede, sendo que o mesmo encontrava-se com o adaptador de rede desligado, isto é, não poderia seu notebook estar registrado na rede. Começou a suspeitar de clonagem de computador.

24 Out 23: Decidiu lavrar boletim de ocorrência de n° 2023 -049733802-001 referente à invasão do dia 14 Out.

27 Out 23: Decidiu substituir seu roteador por outro modelo, de marca Vivo e, por incrível que pareça, alguns dias após à substituição já identificou dispositivos estranhos conectados à rede, sendo um computador de marca Dell, cuja marca não detinha dentre seus equipamentos, sendo este o motivador da geração do vídeo e dos prints de tela.

28 Out 23: Decidiu lavrar novo boletim de ocorrência de n° 2023 -050409497-001 referente à invasão do dia 27 Out.

31 Out 23: Diante de ausência fática do boletim de ocorrência lavrado no dia 28 Out, decidiu lavrar novo boletim de ocorrência de n° 2023 – 050860741-001 referente à identificação do computador Dell em sua rede.

03 Nov 2023: Ouviu, novamente de pessoa certa e determinada, a alegação de que havia sido plantado em sua internet algo provavelmente ilícito e que um fato provavelmente negativo iria ocorrer.

18 Dez 2023: Diante de toda suspeita decidiu procurar uma empresa especializada em crimes cibernéticos para orientações.

A perícia recebeu o vídeo e os prints de tela, examinou e analisou em sua integralidade exarando a conclusividade seguida de orientação final.

COLETA DOS DADOS

Nesta fase o Perito apresenta como realizou a obtenção dos dados que serão examinados e analisados posteriormente. Nesta etapa o Perito descreve exatamente o que observou na perícia, sem apresentar análise do mérito, detalhando cada item considerado importante para a elaboração do laudo.

Da suspeita da invasão em sua rede o Ofendido decidiu eternizar a prova registrando com vídeo e imagens, utilizando seu celular, a presença de dispositivos estranhos autenticados em seu roteador wifi. Estes vídeo e imagens foram entregues à equipe pericial para análise, em formato original, possibilitando obter as informações contidas em metadados.

EXAME DOS DADOS

Nessa fase o Perito examina os dados coletados para garantir sua integridade e determinar sua validade no laudo, recepcionando ou afastando justificadamente a prova.

Provas

Filósofo, físico, matemático francês e pai da ciência moderna, “René Descartes” criou a teoria da dúvida metódica. Apesar de alguns de seus aspectos não serem mais relevantes para a ciência contemporânea, existe uma regra que todos os praticantes da ciência não devem desconsiderar, sob pena de erro, que é a máxima “duvidar de todas as coisas”.

Quando o Perito é chamado significa que existem dúvidas técnicas sobre o caso, sobre as provas do caso e/ou sobre a forma que as provas foram obtidas. Preocupando-se com o rigor metodológico, é dever do Perito contestar, analisar, ponderar, autenticar ou condenar todas as provas não produzidas por métodos forenses e que venham causar dúvidas quanto à sua originalidade, veracidade e consequentemente validade.

A ciência Forense está cada vez mais capacitada e atualizada para auxiliar a justiça a desvendar um crime, desde que se tenha cuidado na captura dessas provas, pois todo o processo de analise, isolamento e captura das evidencias precisam ser realizadas com cuidado, para que toda a cena investigada não sofra alterações e contaminações.

(Portal da Educação)

Os autores Dalla Vecchia (2019) e Athayde (2019), dividem esses processos em etapas conforme consideram necessário. O primeiro divide em identificação, coleta, exame, análise e resultados, enquanto o segundo divide em preparação e planejamento, identificação, preservação, documentação, coleta e validação, análise e resultados. Não existe certo ou errado entre esses métodos, cabe ao profissional identificar qual a melhor sequência.

(SOARES, 2020)

Todas as provas apresentadas à perícia, para serem consideradas, devem respeitar os mínimos requisitos técnicos e princípios infra e constitucionais. Os princípios mais atingidos na produção de provas são o devido processo legal, o contraditório, a ampla defesa, do livre convencimento motivado, do dispositivo probatório e o brocardo “o que não está nos autos não está no mundo”. Ademais a norma ABNT NBR ISO/IEC 27037:2013 traz como aspectos fundamentais das evidências digitais quatro itens importantíssimos: Auditabilidade, Repetibilidade, Reprodutibilidade e Justificabilidade. Portanto embasado nesses princípios, premissas e normas técnicas é que devem ser consideradas inaptas as provas:

- Produzidas unilateralmente, sem a devida defensabilidade e contradição, isto é, sem o acompanhamento e contraposição procedimental de todas as partes interessadas e, impossibilitadas de confirmação técnico-científica;

Para que as provas produzidas e analisadas pelos peritos Forenses sejam consideradas como evidências legais, precisa ser embasada na Cadeia de Custódia, em sua definição utilizar documentos, processos e metodologias de laboratórios.

(Portal da Educação)

A cadeia de custódia é uma das principais obrigações do perito, que deve garantir a proteção e integridade da prova, de modo a evitar questionamentos quanto à origem ou estado inicial. Qualquer suspeita pode acarretar a anulação da prova.

(SOARES, 2020)

1.1.1 Auditabilidade

Possui o intuito de determinar se o método científico, técnica ou o procedimento foi adequadamente seguido. É altamente recomendado que os processos realizados sejam documentados para uma avaliação nas atividades realizadas.

(OLIVEIRA PERITO citando ABNT NBR ISO/IEC 27037:2013)

- Produzidas sem o devido procedimento técnico ou sem a descrição do procedimento adotado, tornando-a prova irrepetível;

COLETA DE DADOS

Nesta fase primeiramente precisa ser identificado qual a ferramenta e metodologia a ser utilizada, pois esta fase é um passo muito importante para o desenvolvimento da investigação, onde são feitas análises, são identificados artefatos, evidências digitais. É um processo que precisa ter muito cuidado na coleta das provas, precisa ser coletado o máximo de evidências possíveis, como também precisa ter muito cuidado ao utilizar a máquina ou o equipamento eletrônico, para isso são necessários a utilização de métodos que não danifiquem as provas.

(Portal da Educação)

1.1.1 Auditabilidade

Possui o intuito de determinar se o método científico, técnica ou o procedimento foi adequadamente seguido. É altamente recomendado que os processos realizados sejam documentados para uma avaliação nas atividades realizadas.

1.1.2 Repetibilidade

Este conceito é considerado quando os mesmos resultados de testes são produzidos utilizando os mesmos procedimentos e métodos de medição, utilizando os mesmos instrumentos e sob as mesmas condições; e pode ser repetido a qualquer tempo depois do teste original.

1.1.3 Reprodutibilidade

Este conceito é válido quando os mesmos resultados são produzidos utilizando diferentes instrumentos, diferentes condições; e a qualquer tempo. Exemplo: Comparando as strings de Hash.

1.1.4 Justificabilidade

Este conceito tem como objetivo justificar todas as ações e métodos utilizados para o tratamento da evidência digital. A justificativa pode será considerada demonstrando que a decisão foi a melhor escolha para obter toda a potencial evidência digital.

(OLIVEIRA PERITO citando ABNT NBR ISO/IEC 27037:2013)

- Irrepetíveis por seu perecimento, degradação ou extinção.

1.1.2 Repetibilidade

Este conceito é considerado quando os mesmos resultados de testes são produzidos utilizando os mesmos procedimentos e métodos de medição, utilizando os mesmos instrumentos e sob as mesmas condições; e pode ser repetido a qualquer tempo depois do teste original.

1.1.3 Reprodutibilidade

Este conceito é válido quando os mesmos resultados são produzidos utilizando diferentes instrumentos, diferentes condições; e a qualquer tempo. Exemplo: Comparando as strings de Hash.

(OLIVEIRA PERITO citando ABNT NBR ISO/IEC 27037:2013)

Das principais preocupações

As provas foram coletadas, examinadas e analisadas utilizando a devida metodologia exigida pela ciência?

Da coleta de dados/provas

1 – Coleta: etapa que identifica, isola, etiqueta, registra e coleta os dados e evidências relacionadas com o incidente que está sendo relacionado.

Esta etapa trata de procedimentos realizados na cena do crime ou local da busca e apreensão, em caso de perícia criminal, ou onde houver suspeita de dispositivos a serem analisados, quando não for considerado um crime. Assim como em um local de crime convencional, as evidências e provas devem ser preservadas, os dados contidos no material para exames forenses não devem ser alterados.

Caso a coleta da evidência não seja realizada de forma correta ou sem controles metodológicos necessários, a evidência pode ser destruída.

Segundo Dalla Vecchia (2019), uma das características mais importantes na Computação Forense é a garantia de integridade das provas obtidas, isso evita que os laudos sejam invalidados por dúvidas referentes a eventuais manipulações ou contaminações do material questionado. Sendo assim, o perito responsável pelo caso deve tomar os devidos cuidados no manuseio dos equipamentos e mídias recebidos para análise.

(SOARES, 2020)

Do exame dos dados

2. Exame: nesta etapa são identificadas e extraídas as informações relevantes a partir dos dados coletados, utilizando ferramentas e técnicas forenses adequadas.

Após a coleta dos dados são aplicados procedimentos de aplicação de filtros, busca por palavra-chave, recuperação de dados excluídos, entre outros. Esses procedimentos devem ser aplicados com o intuito de reduzir a quantidade de dados a ser analisada, ou seja, é um filtro para que os peritos possam analisar uma quantidade menor de dados.

Esta etapa é de extrema importância, pois a análise das evidências é realizada a partir dos resultados obtidos no exame. Portanto, caso não sejam examinados todas as partes de um disco rígido, por exemplo, poderá comprometer todo o processo pericial, afetando os resultados finais. O exame realiza a redução dos arquivos, que descarta da análise informações que não são relevantes ao escopo do exame, como drivers e jogos.

(SOARES, 2020)

Das análises dos dados

3. Análise: etapa em que os resultados do exame são analisados, para que sejam geradas respostas para as questões apresentadas nas fases anteriores.

Nesta etapa é realizada a busca por vestígios relacionados ao crime suspeito nas informações extraídas na etapa de exame. As autoridades solicitantes, devem elaborar quesitos claros e específicos, pois há uma etapa de análise manual pelo perito e analisar individualmente todo o conteúdo do dispositivo de armazenamento seria inviável.

O perito deve analisar os resultados manualmente para verificar quais os resultados constituem evidências para serem descritos e inseridos no laudo pericial. É muito comum que nesta etapa sejam encontrados novos elementos úteis para o objetivo da perícia. Quando isso acontece, é necessário retornar a etapa anterior e realizar o exame novamente, aplicando novos filtros.

Velho (2016) afirma que nesta etapa, a intuição, a experiência e as habilidades técnicas do perito adquirem maior relevância, portanto, o desenvolvimento da habilidade técnico investigativa é tão ou mais importante quanto à seleção de ferramentas adequadas, sendo essencial para a execução de um bom trabalho de forense computacional.

(SOARES, 2020)

Foram utilizados métodos científicos devidamente catalogados, considerados e comumente utilizado pelos profissionais da área, conforme inclusive determina o Inc. III, art. 473/CPC?

Após a realização de todos os procedimentos citados anteriormente, o resultado deve ser relatado em um laudo pericial ou um parecer técnico. É neste documento que são relatados os resultados da perícia, bem como a descrição da metodologia utilizada, os procedimentos aplicados, relação das evidências encontradas, respostas aos quesitos 33 questionados pela autoridade solicitante. O laudo pericial é o principal documento emitido por um perito oficial.

(SOARES, 2020)

As ferramentas utilizadas são as ideais, foram devidamente manipuladas, estavam certificadas pelos órgãos de aferição?

Segundo Velho (2016), o perito deve, ainda, conhecer ferramentas que possibilitem a coleta e tratamento das evidências de invasões, devendo garantir a preservação dos vestígios e a segurança da cadeia de custódia.

2. Exame: nesta etapa são identificadas e extraídas as informações relevantes a partir dos dados coletados, utilizando ferramentas e técnicas forenses adequadas.

(SOARES, 2020)

São esses e outros quesitos que o Perito deve se questionar nos momentos que antecedem as diligências, mais especificamente no momento do planejamento pericial. Mas e se as provas já se encontram nos autos, como o Perito deve proceder? Acolhe cegamente todas as provas sem a devida peneira dos princípios científicos? Descarta completamente sem proporcionar aos sujeitos processuais a mínima chance de provar o alegado? Ou examina e analisa a prova, utilizando métodos científicos reconhecidos, podendo certificá-la?

Neste documento o Perito cita a normativa ABNT NBR ISO/IEC 27037:2013 para cumprir a exigência do art. 472, inc. III, que determina a indicação do método utilizado na elaboração do laudo pericial. Cita também o site do OLIVEIRA PERITO, que tem como autoria o Tecnólogo Sr. Vinícius Machado de Oliveira, para cumprir a exigência do art. 472, inc. III, que determina demonstrar ser predominantemente aceito pelos especialistas da área do conhecimento da qual se originou. Portanto ficaram aqui definidos os requisitos de aproveitamento de laudos/pareceres de terceiros, demonstrando tanto o método quanto predominância.

Fontes:

ARRONE, Ricardo. O PRINCÍPIO DO LIVRE CONVENCIMENTO DO JUIZ. 1.ed. Porto Alegre: Sérgio Antônio Fabris Editor, 1996.

ATHAYDE, Vallim A. P. de. Forense computacional e criptografia. São Paulo: Editora Senac, 2019.

DALLA VECCHIA, Evandro. Perícia Digital: da investigação à análise forense. 2. ed. São Paulo: Millennium Editora. 2019.

DESCARTES, René. DISCURSO DO MÉTODO. Trad. NEVES, Paulo. Int. ROSENFIELD, Denis Lerrer. L&PM: 2005. 128 pg;

DESCARTES, René. DISCURSO DO MÉTODO: Introdução e notas de Étienne Gilson. Reimp. Lisboa Portugal: Leya, 2019.

Portal da Educação. CURSO DE COMPUTAÇÃO FORENSE. Programa de educação continuada a distância. Ano 02. Prev. 001. Rev. 4.0.

Art. 5º, inciso LIV, Constituição Federal de 1988;

Art. 5º, inciso LV, Constituição Federal de 1988;

OLIVEIRA Perito. Norma NBR ISO/IEC 27037:2013. Autor: Vinícius Machado de Oliveira. Publicado em: 20 jul 2021. Disponível em: <https://oliveiraperito.com.br/2021/07/20/norma-nbr-iso-iec-270372013/>. Acesso em: 07 mar 2022.

SOARES, Juliane Adélia. INTRODUÇÃO À COMPUTAÇÃO FORENSE. 1ª ed. Londrina: Editora e Distribuidora Educacional S.A, 2020. 44 p.

VELHO, Jesus A. Tratado de Computação Forense. Campinas: Millennium Editora, 2016.

Certificação do vídeo coletado

Para certificar o vídeo encaminhado pelo Ofendido, a perícia conferiu os metadados do arquivo denominado Screen_Recording_20231027_215505_Kaspersky.mp4, confirmando que o mesmo foi gerado no dia 27 Out 23, assim como relatado, tendo tanto o campo criação quanto na nomeação do arquivo. Portanto fica confirmado que o vídeo é original e foi gerado realmente na época relatada pelo Ofendido, tornando-se apto à análise. Desta feita a perícia recepciona o vídeo.

ANÁLISE DE DADOS

Explicando como um computador se registra em uma rede wifi

No processo de autenticação de um computador em um roteador Wi-Fi, diversos protocolos desempenham papéis cruciais, garantindo a integridade da conexão e a segurança da rede. De maneira detalhada serão apresentadas as metodologias funcionais desse procedimento:

- DHCP (Dynamic Host Configuration Protocol):

O DHCP é responsável por atribuir dinamicamente endereços IP aos dispositivos conectados à rede. Quando um computador deseja se autenticar na rede Wi-Fi, ele envia uma solicitação ao servidor DHCP do roteador, requisitando um endereço IP. O servidor DHCP responde, atribuindo um endereço IP disponível ao computador.

- TCP/IP (Transmission Control Protocol/Internet Protocol):

O TCP/IP é um conjunto de protocolos fundamentais para a comunicação na internet. No contexto da autenticação, o computador e o roteador utilizam o protocolo IP para se identificar na rede. O roteador, ao receber a solicitação de autenticação do computador, utiliza o protocolo TCP para estabelecer uma conexão segura.

- WPA2 (Wi-Fi Protected Access 2):

O WPA2 é um protocolo de segurança vital para proteger a autenticação e a comunicação sem fio. Quando um computador deseja se conectar à rede Wi-Fi, ele fornece uma senha ao roteador. O WPA2 utiliza essa senha, juntamente com outras técnicas de criptografia, para autenticar o computador e proteger a comunicação entre o dispositivo e o roteador contra ameaças externas.

O processo inicia-se com o computador solicitando um endereço IP ao servidor DHCP do roteador. Após a atribuição do endereço IP, o computador utiliza o protocolo TCP/IP para estabelecer a comunicação com o roteador. Durante esse processo, a autenticação ocorre por meio do protocolo WPA2, no qual o computador fornece a senha associada à rede Wi-Fi para garantir a segurança da conexão.

Ao entender a interação desses protocolos, torna-se evidente como a autenticação em uma rede Wi-Fi é um processo complexo, envolvendo a configuração dinâmica de endereços IP, a comunicação segura através do protocolo TCP/IP e a proteção contra acessos não autorizados por meio do protocolo WPA2. Essa abordagem integrada visa garantir uma autenticação eficiente e segura de dispositivos conectados à rede Wi-Fi.

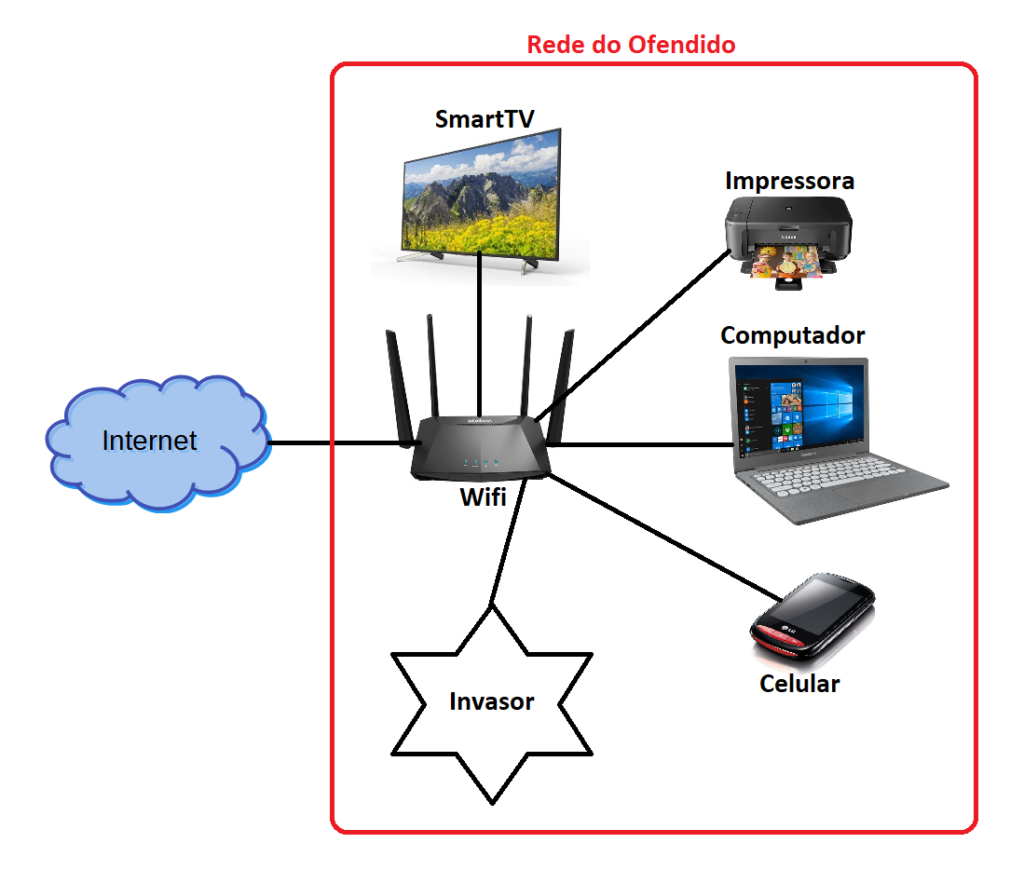

Explicações sobre rede wifi residencial

Uma rede Wi-Fi em uma residência comum normalmente envolve vários componentes interconectados que proporcionam a conectividade sem fio aos dispositivos na casa. Abaixo, descrevo os principais elementos e sua inter-relação:

- Provedor de Internet (ISP):

- O provedor de internet fornece a conexão de banda larga à residência, frequentemente através de tecnologias como fibra óptica, cabo coaxial ou DSL. A fibra óptica, por sua alta capacidade de transmissão, é comum para conexões de alta velocidade.

- Modem:

- O modem é o dispositivo responsável por converter o sinal da fibra óptica (ou outro meio de transmissão) em um formato compreensível para os dispositivos da rede. Ele é o ponto de entrada da conexão à internet na residência.

- Roteador:

- O roteador é um componente essencial na rede, pois além de rotear o tráfego de dados entre os dispositivos internos e a internet, também muitas vezes inclui funcionalidades de um switch (para conexão por cabo) e um ponto de acesso Wi-Fi. O roteador recebe o sinal do modem e distribui a conexão para os dispositivos conectados.

- Rede com Fio (Ethernet):

- Dispositivos como computadores desktop, consoles de jogos ou smart TVs podem se conectar ao roteador por meio de cabos Ethernet. O roteador geralmente possui várias portas Ethernet para conexões com fio.

- Rede sem Fio (Wi-Fi):

- O roteador também emite um sinal Wi-Fi, permitindo que dispositivos equipados com adaptadores Wi-Fi, como laptops, smartphones, tablets e outros dispositivos móveis, se conectem à rede sem a necessidade de fios.

- Adaptadores Wi-Fi:

- Cada dispositivo que se conecta à rede sem fio precisa de um adaptador Wi-Fi embutido ou externo. A maioria dos dispositivos modernos, como laptops e smartphones, possui adaptadores Wi-Fi integrados.

Insegurança básica de redes wifi residenciais

Quando um roteador wifi é instalado em uma residência, muitas vezes o instalador não se preocupa muito com a segurança, apenas ativando a segurança da senha do wifi. Este tipo de segurança é facilmente burlada por sistemas conhecido por força bruta, que utiliza-se de inúmeras e consecutivas tentativas de acesso sempre alterando a senha até o momento que a senha verdadeira é identificada. Por este e outros motivos é imprescindível a ativação de todos os sistemas de segurança que o equipamento disponibilizar, não somente utilizar uma senha segura, mas todos os demais níveis de segurança.

Os principais métodos de ataques

A segurança de redes é uma preocupação relevante, e entender alguns dos principais métodos de ataque pode ajudar na proteção contra eles. A seguir alguns dos principais ataques utilizados para invadir redes Wi-Fi:

- Ataque de Força Bruta:

Consiste em tentativas repetitivas de adivinhar a senha de uma rede Wi-Fi. Hackers usam programas automatizados que testam combinações de senhas até encontrar a correta.

- Ataque de Dicionário:

Semelhante ao ataque de força bruta, mas em vez de testar todas as combinações possíveis, os hackers usam um dicionário de palavras comuns e senhas conhecidas para tentar acessar a rede.

- Roubo de Handshake WPA:

Esse ataque explora uma vulnerabilidade no protocolo de segurança WPA/WPA2, onde o handshake entre o dispositivo e o roteador é capturado. Posteriormente, os hackers podem usar técnicas offline para tentar quebrar a senha.

- Ataque de Desautenticação (Deauthentication Attack):

Hackers enviam pacotes de desautenticação para desconectar dispositivos legítimos da rede, forçando-os a se reconectar. Isso pode abrir oportunidades para ataques subsequentes.

- Ataque Evil Twin (Ponto de Acesso Falso):

Neste ataque, o hacker cria um ponto de acesso Wi-Fi falso com um nome semelhante ao da rede legítima. Os usuários podem inadvertidamente se conectar ao ponto de acesso falso, permitindo que o hacker intercepte a senha e todo o tráfego.

- Ataque de Spoofing de MAC Address:

Hackers podem falsificar o endereço MAC de um dispositivo autorizado para se conectar à rede, enganando o roteador sobre a identidade do dispositivo.

- Ataque KRACK (Key Reinstallation Attack):

Esse ataque explora vulnerabilidades no protocolo de segurança WPA2, permitindo que os hackers interceptem e manipulem o tráfego entre dispositivos e pontos de acesso Wi-Fi.

- Sniffing de Pacotes:

Os hackers podem usar ferramentas para capturar e analisar pacotes de dados transmitidos pela rede, buscando informações sensíveis, como senhas.

Para proteger uma rede Wi-Fi contra esses tipos de ataques, é crucial implementar práticas de segurança robustas, como o uso de senhas fortes, atualizações regulares de firmware, configuração adequada de criptografia, monitoramento de dispositivos conectados e o uso de protocolos de segurança mais recentes, como WPA3. Além disso, a conscientização sobre essas ameaças e a educação dos usuários sobre boas práticas de segurança também são vitais para a prevenção.

Um exemplo básico de um ataque utilizando força bruta

Em uma invasão de rede Wi-Fi por meio do método de força bruta, ocorre um processo no qual um invasor tenta descobrir a senha de acesso à rede por meio de tentativas consecutivas.

Quando um invasor decide realizar um ataque de força bruta em uma rede Wi-Fi, seu principal objetivo é obter acesso não autorizado à rede, explorando a vulnerabilidade de senhas fracas ou previsíveis. O ataque inicia-se quando o invasor utiliza um programa automatizado, conhecido como “força bruta“, que realiza tentativas sucessivas de combinações de senha até encontrar aquela que concede acesso à rede.

Esse programa realiza uma série de iterações, testando diferentes combinações de caracteres em uma velocidade muito rápida. As tentativas podem incluir sequências alfanuméricas, palavras comuns, datas e outras variações para descobrir a senha utilizada para proteger a rede Wi-Fi.

Durante o processo, o software envia solicitações ao roteador da rede Wi-Fi, cada uma contendo uma tentativa de senha. O roteador, por sua vez, verifica a autenticidade da senha recebida em relação à configuração previamente estabelecida. Caso a senha correta seja identificada, o invasor ganha acesso à rede, possibilitando o monitoramento do tráfego de dados e potencialmente comprometendo a segurança da informação dos usuários conectados.

Quando o invasor ganha acesso à rede

Se um invasor obtiver acesso não autorizado a uma rede Wi-Fi, diversas ações maliciosas podem ser realizadas, comprometendo a segurança e privacidade dos usuários conectados. A seguir, de maneira detalhada, são apresentadas as possíveis atividades que um invasor pode empreender após obter acesso à rede:

Uma vez dentro da rede Wi-Fi, o invasor pode interceptar e monitorar o tráfego de dados entre os dispositivos conectados e a internet. Isso inclui a possibilidade de capturar informações sensíveis, como nomes de usuário, senhas, dados financeiros e qualquer outra informação transmitida sem criptografia adequada.

O invasor pode realizar ataques de intermediários (man-in-the-middle), modificando ou injetando dados nas comunicações entre os dispositivos e os servidores. Isso pode levar à manipulação de informações, como a exibição de páginas falsas em sites autênticos, levando os usuários a fornecerem informações confidenciais inadvertidamente.

É possível utilizar a rede comprometida como plataforma para realizar ataques a outros dispositivos na internet. Isso pode incluir o envio de malware, ataques de negação de serviço (DDoS) ou até mesmo a propagação de ameaças para outros usuários na mesma rede.

O invasor pode explorar vulnerabilidades presentes nos dispositivos conectados à rede para obter acesso mais amplo, comprometendo dados locais e até mesmo assumindo o controle de dispositivos específicos. Com isso o invasor pode assumir controle total do dispositivo atacado, apagando, modificando e até implantando arquivos e/ou vírus no computador invadido, comprometendo a integridade de seus dados.

A invasão de uma rede Wi-Fi pode facilitar o acesso indevido a dispositivos conectados, como câmeras de segurança, impressoras e outros dispositivos inteligentes presentes na rede doméstica.

Inúmeras são as possibilidades quando o invasor ganha a rede, por isso é imprescindível as boas práticas de segurança.

Identificação dos dispositivos invasores

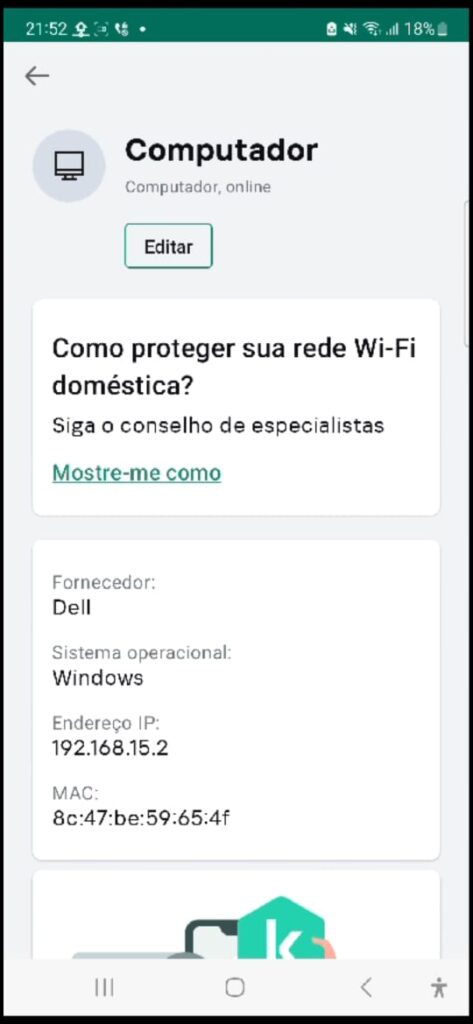

O Ofendido, cidadão normal sem profundo conhecimento de informática, alega que suspeitava de invasão em sua rede wifi, então utilizou-se da ferramenta de monitoramento de rede do famoso antivírus Kaspersky para localizar os dispositivos logados (registrados) em sua rede. Como é possível identificar no vídeo a seguir, foram encontrados 2 dispositivos desconhecidos conectados e 2 desconectados, bem como um denominado Computador que, ao obter mais informações percebeu tratar-se de um equipamento de marca Dell, cuja marca desconhecia.

Abaixo o print (captura de tela) tanto do dispositivo denominado Computador (Dell, Windows, 8C:47:BE:59:65:4F) quanto de um Dispositivo Desconhecido (CA:CE:E9:05:06:78) , identificando seu codinome, IP interno e endereço MAC:

O que é endereço MAC

O endereço MAC (Media Access Control) é uma identificação única atribuída a interfaces de rede em dispositivos de comunicação, como placas de rede em computadores, smartphones, roteadores e outros dispositivos conectados a redes. Essa identificação, também conhecida como endereço físico, é gravada na fábrica e é exclusiva para cada dispositivo.

Fazendo analogia a um veículo, o endereço MAC seria o número do chassi do veículo, um número único disponibilizado pelo fabricante que identifica o objeto desde a origem até o seu descarte. Assim como o endereço MAC, com o chassi também é possível identificar ano e modelo do veículo.

O endereço MAC é uma sequência alfanumérica que segue um formato específico, geralmente representado por seis pares de caracteres hexadecimais (números de 0 a 9 e letras de A a F), separados por dois pontos ou hífens. Essa sequência é utilizada para identificar de maneira única cada placa de rede no mundo, permitindo que dispositivos em uma rede se comuniquem entre si.

Ao contrário do endereço IP, que pode ser alterado ou atribuído dinamicamente por meio de configurações de software, o endereço MAC é uma identificação fixa e única para cada dispositivo. Ele desempenha um papel fundamental nas operações de comunicação em redes locais, sendo utilizado para endereçar pacotes de dados e garantir a entrega correta entre dispositivos conectados. O endereço MAC é uma peça central no controle de acesso e na administração de redes de computadores.

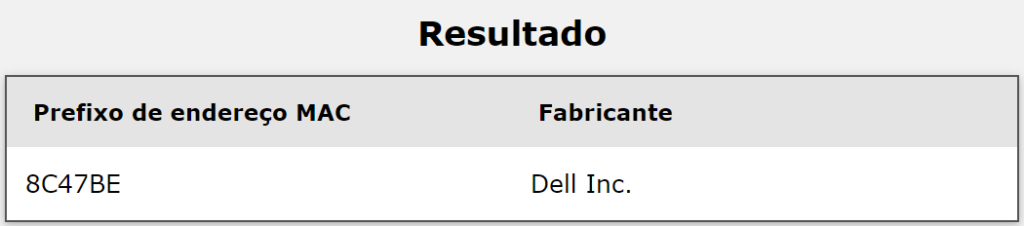

Consulta do endereço MAC

Ferramenta miniwebtool.com

Utilizando ferramentas conhecidas disponibilizadas na internet e perícia conseguiu identificar apenas um dos endereços MAC encontrados pelo cliente. Utilizando a URL a seguir, do site (miniwebtool.com), foi possível confirmar que este endereço realmente tratava-se de um equipamento fabricado pela Dell.

Endereço URL da requisição: https://miniwebtool.com/br/mac-address-lookup/?s=8C-47-BE-59-65-4F

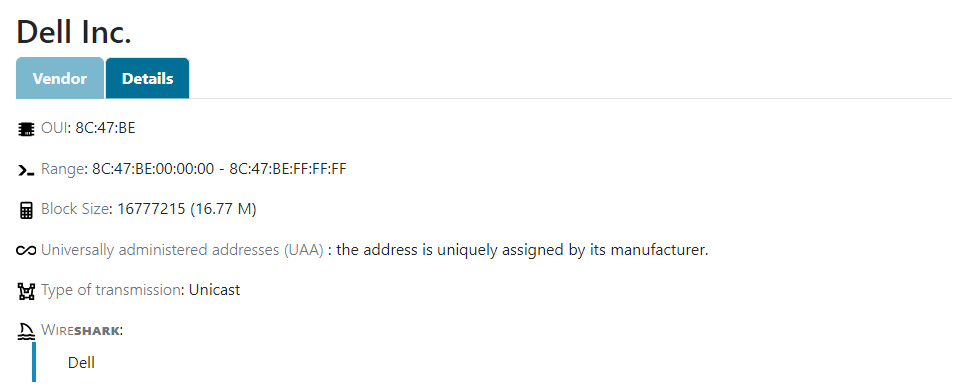

Ferramenta maclookup.app

Utilizando-se da ferramenta maclookup.app foi possível obter mais detalhes sobre o equipamento. Reconfirmou-se pertencer à marca Dell produzidos nos Estados Unidos, mais especificamente no endereço: One Dell Way Round Rock TX 78682 US.

Endereço URL da requisição: https://maclookup.app/search/result?mac=8C:47:BE:59:65:4F

ORIENTAÇÕES TÉCNICAS

Diante da invasão de dispositivo informático, a perícia técnica sugere, como medida imprescindível para mitigação de riscos e preservação da integridade da rede, a implementação de ações de segurança abrangentes. Considerando a possibilidade de instalação de software malicioso, bem como visando prevenir futuras vulnerabilidades, recomenda-se a adoção das seguintes providências:

- Reconfiguração Completa da Rede:

Propõe-se a reconfiguração integral da infraestrutura de rede, objetivando a aplicação de protocolos de segurança atualizados e robustos. Essa medida visa a fortalecer as barreiras de proteção, dificultando possíveis acessos não autorizados.

- Formatação de Todos os Computadores:

Recomenda-se a formatação completa de todos os dispositivos computacionais vinculados à rede afetada. Essa ação, complementada pela reinstalação de sistemas operacionais e aplicativos a partir de fontes confiáveis, objetiva eliminar possíveis artefatos maliciosos presentes nos sistemas comprometidos.

- Maximização das Configurações de Segurança:

Incentiva-se a maximização das configurações de segurança nos dispositivos, priorizando a utilização de criptografia avançada, firewalls robustos e atualizações regulares de sistemas e softwares. Essa abordagem proativa visa fortificar a resistência do ambiente digital contra potenciais ameaças.

- Treinamento do Usuário:

Destaca-se a necessidade imperativa de promover treinamentos específicos para o usuário, com foco na conscientização sobre práticas seguras de utilização da rede e identificação de possíveis tentativas de engenharia social. Essa medida preventiva visa reduzir a probabilidade de exposição a ataques cibernéticos derivados de manipulação psicológica.

- Monitoramento Contínuo:

Recomenda-se a implementação de ferramentas e procedimentos de monitoramento contínuo da rede, visando identificar precocemente atividades suspeitas e possibilitar respostas rápidas a potenciais ameaças.

A IDENTIFICAÇÃO DO INVASOR

A suspeita de utilização indevida da rede wifi induziu o cliente a realizar testes de monitoramento, onde identificou presença de dispositivos desconhecidos indevidamente registrados em sua rede wifi. Da confirmação de ser um equipamento desconhecido pelo cliente, de uma marca divergente dos itens de posse do proprietário da rede, da identificação de seu número MAC, é possível ajuizar uma ação solicitando o Juiz a intimar as Operadoras de Telefonia a informarem a quem pertence tal número MAC, caso nos últimos 2 anos tenham utilizando este endereço nas redes das Operadoras de Telefonia e Internet.

RESUMO

Em meados de junho/23 o Ofendido percebeu anormalidade em sua rede. Ouviu comentários do provável invasor tratando sobre informações privadas de seus computadores. Utilizou-se de ferramenta para monitorar sua rede e encontrou 2 dispositivos (computadores) estranhos conectados indevidamente, a qual gerou 1 vídeo e 2 prints de tela. Registrou 3 boletins de ocorrências, sem citar o nome do provável invasor. Por fim ouviu novamente, do provável invasor, que teria implantado algo em sua rede e que algo iria acontecer. Este fato o aterrorizou ao ponto de procurar a delegacia que sugeriu a contratação de empresa especializada em perícia digital. Contratou um Perito em Computação Forense e Perícia Digital para analisar as provas geradas, que concluiu a veracidade de que sua rede foi invadida. Diante das ameaças e das provas geradas, a perícia sugeriu imediato reforço da segurança de sua rede e formatação completa de seus dispositivos informáticos e telemáticos, para eliminar todo e qualquer possível software malicioso presente em sua rede.

CONCLUSÃO

Diante do relato do Ofendido, dos boletins de ocorrências, dos vídeo e prints de tela apresentados, é possível à perícia atestar que a rede wifi do Ofendido foi realmente invadida, podendo o invasor ter sequestrado dados, bem como apagado, modificado ou implantado software malicioso. Da comprovada hipótese sugeriu como medidas de segurança a imediata aplicação de todos os níveis de segurança possíveis em sua rede, seguido da definitiva formatação de todos seus equipamentos informáticos e telemáticos.

QUESITOS PERICIAIS

1 – Responder o Perito se recebeu o vídeo e as imagens do REQUERENTE demonstrando dispositivos estranhos em sua rede? Se sim, favor explicar do que se trata.

Sim o Perito recebeu o vídeo e identificou que o dispositivo estranho apresentado se tratava de dispositivo registrado em rede alheia indevidamente, portanto invasão.

2 – Descrever, em linhas gerais a rede do Ofendido, mostrando suas principais funcionalidades.

Encontra-se devidamente detalhado no item ANÁLISE DE DADOS.

3 – A partir do vídeo é possível afirmar se houve acesso indevido à rede wifi por dispositivos desconhecidos? Em caso afirmativo, é possível a identificação da origem?

Sim, a partir do relatos do Ofendido, dos boletins de ocorrências e da análise do vídeo é possível afirmar que os dispositivos indevidamente regristrados na rede caracterizam invasão de sistema informático.

4 – Explique o Perito como pode ter ocorrido o acesso indevido?

Encontra-se devidamente detalhado no item ANÁLISE DE DADOS.

5 – Se houve acesso indevido à rede do Ofendido, é possível que outros equipamentos telemáticos e informáticos tenham sofrido ataque e consequente invasão?

Sim. Conforme detalhado no item ANÁLISE DE DADOS, quando o ofensor invade uma rede pode ter acesso a todos os dados que nela trafega, bem como acesso a todos os dispositivos a ela conectados. Um invasor com bons conhecimentos de informática pode acessar, apagar, modificar e implantar softwares maliciosos em uma rede sequestrada.

6 – Explique o Perito como pode ter ocorrido a invasão dos equipamentos telemáticos e informáticos do Ofendido?

Encontra-se devidamente detalhado no item ANÁLISE DE DADOS.

7 – Da possibilidade de invasão dos equipamentos telemáticos e informáticos do Ofendido, é possível que tenha o invasor alterado, apagado ou implantado algo em algum de seus dispositivos? Se sim favor explicar.

Sim. Conforme detalhado no item ANÁLISE DE DADOS, quando o ofensor invade e sequestra uma rede, pode acessar, apagar, modificar e implantar softwares maliciosos, podendo inclusive utilizar-se de sua saída para a internet para acessar e atacar outros computadores e servidores espalhados pelo mundo, deixando como rastro o IP da rede do Ofendido, podendo responsabilizá-lo indevidamente.

8 – Da possibilidade de qualquer das situações do quesito anterior, qual seria a sugestão técnica da perícia?

As sugestões técnicas envolvem em evoluir a segurança da rede ao máximo nível e formatação de todos os dispositivos informáticos e telemáticos do Ofendido, para evitar que softwares maliciosos persistam na rede mesmo depois da majoração da segurança. Maiores detalhes vide ORIENTAÇÕES TÉCNICAS.