Conceituação técnica – Computacional

Uma das regras básicas de elaboração de laudo pericial é traduzir todas as palavras e termos estranhos ao homem comum. Para tal é extremamente necessário dedicar um tópico única e exclusivamente para explicar os assuntos técnicos tratados, pois podem ser de fácil entendimento para os profissionais da área, mas para os advogados e magistrados tratam-se de conhecimentos extrapolados, sendo essa uma das reais necessidade da nomeação do Perito.

Índice

Automount do Linux Adesivos ou selo de detecção de umidade BIOS Boot CD, DVD ou Pendrive de boot Computação forense - Mandamentos Cópia simples, cópia forense e clonagem forense de dados DD do Linux Envernização de placas de circuitos Everest e AIDA64 Fdisk do Linux Galvanização de materiais Gerando uma imagem do dispositivo Hardware Hdparm do Linux Indexação forense dos dados Integridade dos dados LSBLK do Linux Md5sum do Linux Metadados Motivos de oxidação Mount do Linux Oxidação Pendrive Porta de alimentação de energia Porta DVD RW Porta-HDMI Porta ou interface Porta para cartão de memória (memory card) Porta-RJ45 Porta-USB Porta VGA ou SVGA Proteção contra gravação Rotinas-computacionais SETUP Sistema Operacional Software Somente leitura Windows Fontes

Automount do Linux

No Linux esta função faz parte da ferramenta “mount” e serve para “montar” automaticamente os dispositivos conectados ao computador. A função “automount” já vem habilitada nos novos Linux, permitindo que ao ligar o SO todos os dispositivos sejam “montados” automaticamente, facilitando a vida do usuário que não precisa executar a “montagem” de todos os dispositivos manualmente. Porém para a cópia e clonagem forense essa função é prejudicial, pois os equipamentos apreendidos não podem ser “montados”, por isso ao iniciar o SO o Perito deve desativá-la.

Sistemas Linux executam automaticamente mount -a (montar todos os sistemas de arquivos) sempre que você inicializa. Por essa razão, você geralmente usa o comando mount apenas para situações especiais. Em particular, o usuário médio ou o administrador utiliza mount em duas maneiras:

Para exibir os discos, partições e sistemas de arquivos remotos atualmente montados

Para montar temporariamente um sistema de arquivos

(NEGUS, 2014)

Para desativar a função “automount” o Perito utilizou os seguintes comandos que desligam automação da ferramenta “mount”:

gsettings set org.gnome.desktop.media-handling automount false

gsettings set org.gnome.desktop.media-handling automount-open false

Para desabilitar o automount por linha de comando, siga os seguintes passos:

1. Abra um novo terminal

2. Autentique com o usuário root utilizando o comando su – e informando a senha (alternativamente o comando sudo su também funciona)

3. Informe os seguintes comandos

4.

# gsettings set org.gnome.desktop.media-handling automount false(RANGEL)

# gsettings set org.gnome.desktop.media-handling automount-open false

Adesivos ou selo de detecção de umidade

Apesar de não anunciarem, as empresas fabricantes de aparelhos celulares, depois de muitos problemas com umidade excessiva, passaram a implantar um adesivo de detecção de umidade em seu interior. Esse adesivo possui um reagente químico que altera sua coloração em contato com umidade, geralmente ficando avermelhado.

BIOS

As sigla significam Basic Input Output System, portanto é o sistema guardião das configurações de entrada e saída do computador, isto é, ele contém as informações mais básicas dos hardwares conectado ou integrado ao computador como processador, memória, hd, teclado, mouse, cdrom, dvdrom, USB, etc.

BIOS (Basic Input/Output System): através do BIOS, o processador “entende” como proceder para se comunicar com os dispositivos de Entrada e Saída, tais como a unidade de discos flexíveis, HD, o teclado e o vídeo. Além disso, o BIOS também é o responsável por iniciar o processo de carga do Sistema Operacional na memória RAM, processo este conhecido como BOOT. Como atualmente os computadores são equipados com memórias FLASH-ROM, o BIOS pode ser atualizado – no entanto, esta é uma operação um tanto quanto delicada, raramente necessária.

(BUENO, 2005)

O Sistema Operacional é o programa responsável por gerenciar todas as atividades do micro. Sua função é a de traduzir para o hardware as necessidades do usuário, ou seja, o usuário informa ao sistema operacional o que deseja fazer e o sistema operacional aciona o hardware para executar as tarefas solicitadas.

(CASTRO, 2008)

Existem diversos sistemas operacionais no mercado, todos com a função de intermediário entre o usuário e o micro. Os mais conhecidos são:

Linux: Sistema Operacional baseado no sistema operacional Unix…

Windows: Sistema operacional desenvolvido pela Microsoft, sucessor do DOS…

Boot

No mundo da informática o boot, bota em inglês, como o próprio nome sugere está relacionado ao ponta pé inicial dos computadores em geral, assim que o equipamento é ligado na energia e no botão, é ele o responsável por iniciar as verificações dos diversos dispositivos presentes e conectados ao sistema, para identificar como e qual Sistema Operacional deve ser iniciado. Se o computador não tiver um sistema de boot este não inicia, isto é, o sistema ficará parado em uma tela preta com informações de erro de boot. Tendo um sistema de boot, o computador identifica onde encontram-se os Sistemas Operacionais presentes, identifica qual está configurado como primário, intimando-o a iniciar.

Após, ativado pela energia elétrica, o processador central lê o firmware e descobre tudo que está conectado à placa-mãe, realizando um pré-teste de funcionamento inicial, chamado de boot.

Quando se liga o computador, o primeiro programa a rodar é o boot. O boot do sistema tm basicamente duas funções: a primeira delas é o POST, que significa Power On Self Test, que é um teste enviado a toda a parte de hardware (placas, memórias, HD, drives etc.), usando as informações arquivadas na memória ROM. Caso algum componente esteja com problema, e não responda satisfatoriamente, uma mensagem apropriada é recebida nesse momento pelo monitor. A segunda tarefa do boot é carregar os arquivos necessários para a inicialização do sistema operacional (Windows, Linux). Esses arquivos são colocados na memória RAM, e a tela inicial característica de cada sistema então é exibida. A partir daí, o sistema operacional assume o comando do computador, carregando todo tipo de aplicações e serviços configurado pelo usuário.

(CARVALHO, 2012)

CD, DVD ou Pendrive de boot

Quando o técnico diz que precisa de um CD ou DVD ou até um Pendrive de boot, significa que precisa de um SO instalado em um desses dispositivos para iniciar o computador a partir deles. Pode ser que o computador ainda não possua um SO e com um CD de boot ele possa instalá-lo, ou o atual SO está danificado e com o DVD de boot o técnico possa executá-lo temporariamente para ter acesso aos demais dispositivos como o HD e seus arquivos, ou necessite realizar alguma correção que o atual SO está impedindo e utilizando um Pendrive de boot possa destravá-lo, etc. Em resumo são inúmeras as possibilidade de se utilizar um dispositivo de boot, porém o mais importante é entender que este dispositivo serve para iniciar o computador.

Pode haver casos em que o sistema operacional não seja iniciado pelo HD, por razões diversas (incluindo alguns vírus que têm o péssimo hábito de apagar o conteúdo do MBR); assim sendo, faz-se necessária a existência de um disquete de boot, ou disquete de inicialização. Hoje em dia, claro, é mais comum que haja CDs ou DVDs de boot.

Também é possível, devido aos seus tamanhos atuais, possuir um “pendrive de boot”, ou um “pendrive inicializável”, que contém o sistema operacional em sua memória e que possui seu setor de boot devidamente registrado, contendo o carregador daquele sistema.

Um pendrive como esses, quando for colocado em uma porta USB de um computador atual desligado, será usado para carregar o seu sistema diretamente para a RAM daquele computador, permitindo que o computador seja ligado com aquele sistema operacional sem utilizar o sistema já instalado no HD daquela máquina. (Muita gente usa o Linux assim!).

(ANTONIO, 2009)

Computação forense – Mandamentos

A computação forense é a parte da informática que trata das investigações computacionais no âmbito do judiciário, trazendo a técnica computacional à realidade dos andamento forenses, adaptando-os às normas jurídicas para que sejam devidamente aceitos e considerados.

No decorrer das investigações e da elaboração de um laudo, algumas regras básicas de computação devem, sob pena de erro, serem seguidas à risca. A seguir serão apresentadas alguma das várias regras consideradas e reconhecidas pelos profissionais da área.

Nunca realizar análise pericial no original

Vários aspectos motivam a negativa da utilização dos originais na análise forense, são eles:

- A principal lei de Murphy: “Se alguma coisa pode dar errado, dará. E mais, dará errado da pior maneira, no pior momento e de modo que cause o maior dano possível”;

- Na manipulação é possível modificar os dados e, inutilizar a prova para uma futura reanálise;

- Alguém pode deliberadamente ou não destruir a prova, já que não existe uma cópia, inutilizando-a;

- Situações naturais como acidentes, corrosão, raios, exposição solar, radiação ou materiais nocivos à prova, podem também inutilizá-la para futura análise pericial, etc.

Portanto é expressamente contraindicado realização de análise pericial em qualquer ente original, surgindo a necessidade do trabalho em cópia devidamente constituída.

Além disso, necessitamos estar atentos para os reflexos neativos de um laudo pericial mal construído, pois este pode trazer contestaões de outrem, o que, em um júri popular, pode significar oportunidade para adversários derrubarem a tese construída.

Vejamos os seguintes cuidados para o bom desempenho de uma perícia que funciona a contento, sem que deixemos brechas para contestações:

-> Não devemos realizar a perícia na mídia original;

-> Podemos e devemos fazer uma cópia forense da mídia questionada;

-> Temos a obrigação de identificar as mídias que estiverem sob nossa custódia;

-> Precisamos ser bastante criteriosos com aquilo em que estamos envolvidos, isto é, não devemos agir pela emoção, e sim com a razão de forma coesa e coerente.

(QUEIROZ/VAGAS, 2010)

Cópia simples, cópia forense e clonagem forense de dados

Importante deixar claro que as explicações tratadas aqui seguem os conceitos informáticos e nem sempre coadunam com os conceitos gramaticais ou jurídicos.

Copiar

Está relacionado ao ato de abstrair algo que se deseja duplicar. O simples ato de copiar nem sempre resulta em dobrar, clonar, multiplicar por dois, pois o verbo copiar está ligado ao plano das ideias, o que foi copiado está em abstrato e ainda não gerou resultado físico.

Na informática existem duas formas de copiar:

Quando se fala em copiar um arquivo ou diretório, na verdade o computador está guardando basicamente o caminho, local ou endereço daquele e mantendo na memória RAM (volátil) com intuito de examiná-lo, analisá-lo, duplicá-lo futuramente. Analogamente equivale ao ser humano guardar um produto que está prestes a ser copiado, duplicado, clonado, multiplicado.

Quando se fala em copiar a tela do computador, o famoso “tirar um print screen”, ou parte de uma informação, o computador está guardando uma imagem, isto é, realizando uma abstração de códigos computacionais com intuito de duplicá-lo posteriormente, mas ainda não o concluiu. Analogamente equivale a um ser humano abstrair a imagem de um quadro para sua memória, isto é, para o plano das ideias, onde poderá duplicá-lo transportando a imagem abstrata para uma tela de quadro em branco.

Copiando

Relacionado ao verbo copiar, significa que a informação desejada, podendo ser um arquivo, um diretório, uma imagem, um texto, etc, está em processo de transferência de dados do original para a cópia, resultando em uma duplicação não necessariamente idêntica, mas igualmente funcional.

Copiado

Relacionado ao verbo copiar, geralmente sucede a função copiando. Porém possui no mínimo dois conceitos diferentes que serão, em cada contexto, devidamente analisados.

Copiado um arquivo ou diretório significa a real duplicação da informação do original para a cópia. O copiado aqui é o resultado da variação verbal copiando que gerou um novo arquivo ou diretório igualmente funcional ao original, não necessariamente idênticos.

Colar

Está relacionado ao ato de fixar, aderir, agregar, grudar algo em algum lugar. Geralmente colar sucede o verbo copiar, portanto trazer algo do plano das ideias para o plano real. Colar não necessariamente dobra, clona ou multiplica por dois, pois é possível que se esteja colando algo parcialmente. O resultado de colar gera uma imagem parcial ou total de um original, não necessariamente gerando um arquivo ou diretório, pois é possível colar algo em um aplicativo e não salvar, portanto perdendo o que existia.

Na informática existem duas formas de colar:

Colar um arquivo ou diretório copiado para a memória RAM. Nesse caso quando se fala em colar geralmente significa buscar o caminho do arquivo ou diretório alocado na memória RAM, com intuito de duplicá-lo. Então o resultado do verbo colar aqui é a criação de um outro arquivo ou diretório funcionalmente igual ao original, não necessariamente idêntico, pois dependerá da forma de duplicação.

Colar uma imagem ou parte de uma informação abstraída para a memória RAM pela função copiar. Nesse caso quando se fala em colar significa trazer a informação armazenada na obscuridade da memória RAM, para a realidade virtual e visual da tela (monitor) do computador, onde o usuário poderá examiná-la, analisá-la e duplicá-la se necessário. Então o resultado do verbo colar aqui é a disponibilização de informações, podendo ser uma imagem, um texto, um gráfico, uma planilha, para a visualização do usuário.

Duplicação

Está relacionado ao ato de duplicar, de dobrar, multiplicar por dois, repetir algo duas vezes resultando em dois não necessariamente idênticos, mas igualmente funcionais. Duplicar não é o mesmo que copiar, pois copiar nem sempre resulta em dobrar, multiplicar por dois, já o resultado da copiar e colar é um tipo de duplicação.

Cópia simples

Realizar uma cópia ou copiar e colar um arquivo ou diretório é um tipo de replicação de dados, onde o resultado é um arquivo ou diretório equivalente ao original, porém não idêntico, pois esse tipo de duplicação não gera uma nova entidade de dados ordenadamente igual ao original e pode alterar seus metadados. O intuito da cópia simples, também conhecida como cópia rápida, é duplicar uma informação resultando em uma cópia funcionalmente igual ao original.

Cópia forense

Realizar uma cópia ou copiar e colar um arquivo, diretório ou partição no formato forense, diferente da cópia simples, exige extrema perfeição e organização do procedimento, pois a cópia forense se preocupa com o além da funcionalidade final do resultado, mas que ela ocorra na ordem correta e que transporte integral e exatamente os dados originais, mantendo inclusive os metadados intactos. Uma cópia forense, ao ser analisada posteriormente, não pode apresentar indícios que foi copiada, o Perito não pode perceber indícios de duplicação, os rastros devem apresentá-lo como original, tudo em nome da preservação das evidências.

Cuidadosa metodologia deve, pois, empreender o profissional com o fito de asseverar que a evidência não seja alterada ou até mesmo perdida. Diferentes necessidades implicam diversos métodos de estudo das evidências, dependendo da habilidade do perito a melhor solução para o caso. A regra de ouro desse procedimento, pois, é a preservação das evidências de tal forma que não se opere qualquer dúvida acerca da sua integridade. Para que seja garantido tal intento, fundamental o cumprimento de alguns requisitos básicos:

a) se possível, criar imagens do sistema investigado, também conhecido como duplicação parcial [consiste em criar uma imagem – cópia perfeita – de um sistema], para que as evidências digitais possam ser depois analisadas;

(QUEIROZ, 2010)

A cópia para ser forense deve ocorrer bit a bit, setor a setor do disco, carregando tudo que contém aquele dispositivo, inclusive metadados, erros, arquivos danificados, excluídos, por fim tudo.

Facilitando o entendimento do funcionamento da cópia forense, levando em consideração a analogia da estante de livros devidamente catalogados, disponível no item 8.8.8 DD do Linux, para transportar os livros de uma estante para outra, lembrando que a estante possui várias prateleiras (setores do disco), vários livros (arquivos) e os livros várias letras (bits), a cópia forense se preocuparia em fazer na sequência correta, como da esquerda pra direita e de cima pra baixo, transportando livro a livro, prateleira a prateleira, inclusive espaços sem livros (espaços não utilizados do disco), livros deteriorados e ilegíveis (arquivos danificados ou corrompidos) e o livro que contem a catalogação dos livros, isto é, os dados dos dados que analogamente seriam os metadados da estante, pois os metadados dos livros são seus índices.

Também conhecida como imagem de fluxo de bits. Nesse método, é criada uma cópia da unidade de disco rígido bit a bit/setor a setor. Metadados do sistema de arquivos, arquivos excluídos, fragmentos de arquivos excluídos e espaços não alocado também são capturados. A imagem resultante é uma reprodução completa do dispositivo de origem (uma cópia exata); em outras palavras, se criarmos a imagem forense de uma unidade de disco rígido de 500GB, a cópia resultante terá exatamente 500GB, a não ser que usemos compactação durante o processo de captura.

As imagens de fluxo de bits podem ser lidas por qualquer software de computação forense, e, como ressaltamos antes, é preciso conectar a unidade de disco rígido suspeita da qual queremos criar a imagem a um bloqueador de gravação, para que a estação de trabalho forense usada na captura não grave nenhum dado na unidade durante o processo de obtenção.

(HASSAN, 2019)

O Perito pode escolher realizar uma cópia do dispositivo inteiro ou partição por partição, diretamente para um arquivo denominado imagem, que é uma cópia perfeita do original bit a bit, setor a setor porém gravado em um arquivo único, facilitando seu armazenamento, ou escolher realizar uma cópia disco a disco, onde é necessário outro armazenador do mesmo tamanho para receber os dados, também conhecido como clonagem de dispositivo.

Fluxo de bits de disco para arquivo de imagem: Os dados capturados são armazenados em um arquivo de imagem. É o método mais usado em investigações. Permite a criação de uma cópia bita a bit exata da unidade de origem e a armazena em um arquivo de imagem. A principal vantagem desse método é ser possível criar muitas cópias da unidade suspeita mantendo a mídia original intocada.

Fluxo de bits de disco para disco: nesse método, copiamos dados (bit a bit) da unidade de origem para uma unidade mais nova que tenha a mesma capacidade de armazenamento ou um pouco mais. Não é um método muito usado, mas você pode precisar dele em algumas situações, por exemplo, na captura de um HDD antigo.

(HASSAN, 2019)

Clonagem forense

Trata-se de uma cópia forense com a particularidade de que o dispositivo de destino dever-se-á idêntico ou compatível com o original em tamanho. Na cópia forense a mídia de destino não importa, pode ser um pendrive, um disco rígido, um disco sólido, uma nuvem, porém no conceito de clonagem entende-se que o dispositivo será clonado, não somente os dados. Seria interessante que os dispositivos originais e destino fossem idênticos, porém como geralmente os originais são antigos, não sendo fabricados mais, a perícia utiliza o mais compatível possível, que possua no mínimo o mesmo tamanho do original.

DD do Linux

Provavelmente a ferramenta mais importante do Linux para a fase de busca, apreensão e cópia forense, o “dd” é um poderoso programa copiador de dados. Com esse comando é possível copiar dados de um local para outro, de forma forense, garantindo a completa integridade da cópia.

Para realizar a imagem da memória RAM, do SWAP e do HD, podemos utilizar o comando dd, programa executado na linha de comando do terminal que está incluído em todas as distribuições do Linux.

(VALLIM, 2019)

Algumas pessoas podem perguntar: por que não utilizar o comando “cp”, sigla de “copy”, do inglês copiar ou simplesmente clicar no arquivo e arrastar com o mouse? Realmente o “cp” também é um comando copiador de dados, porém não garante a integridade da cópia no sentido de seus “metadados”, isto é, de suas informações originais. Quando se utiliza este comando para copiar um arquivo por exemplo, esse não cria uma cópia perfeita, basicamente cria uma nova versão do arquivo com data de criação baseada naquele instante da cópia, isto é, se o arquivo original foi criado no ano de 2010 e a cópia realizada em 2019, o novo arquivo gerado apresentará data de criação em 2019, perdendo assim a informação original de criação em 2010. Não é somente a data de criação que será modificada, muitas outras informações importantes dos “metadados” serão afetadas, como nome do criador do arquivo, nome do computador no qual foi criado, qual programa o produziu, versão, diretório onde foi criado, tamanho, número de páginas, última modificação, último acesso, quando foi impresso, etc. Todas essas são variáveis muito importantes na investigação forense e a equipe técnica precisa manter.

O comando “dd”, além de transferir os dados do original criando uma cópia perfeita do arquivo escolhido, carregando consigo data de criação, nome do criador, nome do computador, em resumo os “metadados” originais, transcreve o arquivo bit-a-bit, isto é, posição por posição, caractere por caractere, mantendo inclusive sua posição espacial de localização no disco. Fazendo analogia a uma estante gigantesca com dezenas de livros, como encontrar um livro se a estante não estiver catalogada e organizada por algum padrão, ordem alfabética de títulos por exemplo. Por algum motivo o bibliotecário precisa transferir todos os livros para outra estante. É possível simplesmente carregar e posicionar os livros em qualquer ordem, resultando em uma estante totalmente desorganizada. Também é possível carregar livro a livro, da esquerda pra direita, de cima para baixo, assentando-os exatamente na mesma posição que foram retirados. Assim mantém-se o mesmo padrão anterior, organizados por ordem alfabética de títulos. A primeira metodologia desorganizada é como funciona o comando “cp”, um copiador que faz o que precisa fazer (copiar), de forma rápida e funcional, pois o que importa é transferir os dados de um local para outro. A segunda metodologia livro a livro é como funciona o “dd”, um copiador extremamente organizado, metódico e que realiza sua função mais lenta, porém com maestria e precisão, pois para ele não importa somente a transferência, mas também a ordem. Assim da mesma forma que é possível considerar que a segunda metodologia manteve a integridade organizacional da estante, o “dd” mantém a integridade organizacional dos dados.

Para fazer a imagem da memória RAM, utilizamos o diretório /dev/mem, que representa o acesso para o conteúdo da memória RAM física, com o comando dd if=/dev/mem of=dump-ram.img bs=1.

O parâmetro informado “if” (input file) determina qual será a origem das informações; o parâmetro “of” (output file) determina qual será o destino dos dados. No nosso caso, estamos criando um arquivo chamado de memoriaram.img*. O parâmetro “bs” (block size) define qual será o tamanho em bytes do bloco, que, no nosso caso, foi definido em 1 byte.

…

Quando vamos gerar uma imagem do HD, devemos sempre definir como destino uma mídia externa. No nosso caso, vamos utilizar um HD externo. Devemos verificar qual o ponto de montagem, de origem e de destino. Lembre-se de sempre verificar se não inverteu os locais, ou irá sobrescrever os dados do HD origem com as informações do HD destino.

…

No nosso caso, a origem é a partição sda. O HD externo foi montado como sdb2. O comando para a produção da imagem do HD será:

dd if=/dev/sda2 of=/media/vallim/PericiaForense-HD023/dump-sda2.img bs=512 count= 47667200.

(VALLIM, 2019)

* Retificando: O autor informou que o arquivo criado seria memoriaram.img,quando no exemplo ele escreveu dump-ram.img.

A equipe pericial decidiu utilizar a ferramenta “dd” como agente duplicador de dados devido à sua ampla utilização no meio forense. O comando específico utilizado pela equipe pericial segue abaixo:

sudo dd if=<origem> of=<destino> conv=sync,noerror status=progress &

O comando “sudo” adiciona uma condicionante segurança a mais ao procedimento, pois é cediço no mundo da informática não ser seguro que a equipe técnica trabalhe em ambiente de máxima autorização, isto é, que o profissional esteja logado como usuário master, pois existem circunstâncias em que o poder máximo aceitaria comandos acidentais e destrutivos que o subusuário não permitiria. Os atributos “if” e “of” são variáveis do comando “dd” que informam, na mesma ordem, os caminhos/arquivos/diretórios de origem e destino da cópia. O atributo “conv” é uma variável para entrada de parâmetros de conversão, que no caso foi alimentada por dois conteúdos: “sync” que exige sincronia na cópia e “noerror” que autoriza continuar o processo mesmo que encontre erro, transferindo exatamente o que foi lido na origem para o destino, garantindo o nível de integridade. O atributo “status=progress” adiciona informações sobre o andamento da cópia, permitindo à equipe estipular o período e a data/hora final.

Envernização de placas de circuitos

Após a fabricação de uma placa de circuito, como a mother board (placa mãe) por exemplo, implantação de seus componentes e respectivas soldas, fixação dos componentes por fusão do metal, geralmente aplica-se uma fina camada de verniz, para protegê-la de oxidação, corrosão e contatos indesejados. Conforme ATKINS, JONE, LAVERMAN (2018), a pintura de um metal é uma das formas mais simples e menos onerosa de se proteger um metal de oxidação, exatamente por esse motivo é que as trilhas das placas são preferencialmente pintadas com verniz impermeabilizante e resistentes à condução elétrica.

Como a corrosão é eletroquímica, o conhecimento das reações redox pode servir para combatê-la. A forma mais simples de impedir a corrosão é pintar a superfície do metal, para protegê-la da exposição ao ar e à água.

(ATKINS, JONE, LAVERMAN, 2018)

Uma proteção por envernização aplicada sobre a placa de circuitos e de seus componentes eletrônicos, protege tanto as trilhas quanto os metais componenciais, resultando em uma proteção quase completa de um equipamento senão faltassem os conectores. Muitas vezes em equipamentos complexos, como os informáticos e telemáticos, onde muitas ferramentas formando peças independentes são implantadas, como por exemplo os smartphones que possuem câmeras, microfone, baterias, antenas, telas (displays), sensores de leitura biométricas, etc, existe a necessidade da conexão dessas peças por terminações conhecidas pelo nome de conectores. Por uma simples noção lógica esses conectores, que conectam peças e carregam energia elétrica e dados entre estas, não podem ser envernizadas pelo fato do verniz impedir a transmissão elétrica e de dados. Nestes componentes espera-se a melhor condutividade possível, portanto aplicação de uma camada impermeável de grande impedância não é a melhor solução, muito pelo contrário, espera-se aumentar a condutividade do atual condutor comum, o cobre. É nesse sentido que surge a necessidade da galvanização dos metais.

Everest e AIDA64

Quando uma varredura de computadores é solicitada, para evitar delongas, gerar relatórios e materializar as provas, os Peritos utilizam softwares rastreadores ou vasculhadores de Sistemas Operacionais. Estes softwares são capazes de varrer e detalhar os computadores identificando todos os programas, drives e dispositivos eletrônicos instalados. O Everest foi um dos primeiros programas de reconhecimento conhecido pelos profissionais da área de informática, realizando um verdadeiro raioX do computador. O AIDA64 foi o sucesso do Everest após a empresa ser adquirida em um processo de fusão corporativa. Ambos possuem exatamente a mesma interface, função e modus operandi.

Mais informações podem ser acessadas em:

https://www.aida64.com/downloads

https://adrenaline.uol.com.br/2010/11/22/6379/everest-e-adquirido-pela-finalwire-e-vira-aida64/

http://ultradownloads.com.br/download/Everest-Ultimate-Edition/

Todos os links acessados dia 17/12/2017.

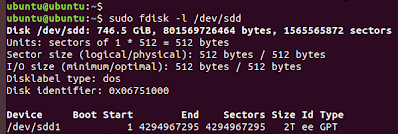

Fdisk do Linux

É uma ferramenta muito antiga e sempre presente no Linux. Sua função é controlar o particionamento dos discos (armazenadores), tanto local quanto externos. Com ele é possível criar e destruir partições de um armazenador de dados, bem como obter várias informações sobre o mesmo. Particionar o disco é dividi-lo em partes, por isso chama-se partições, podendo ser em várias partes do mesmo tamanho ou diferentes. Existem vários motivos para um usuário particionar um disco, como para instalar dois SO diferente, Windows e Linux, um em cada partição, e ligá-los separadamente quando preferir. Outra possibilidade é para separar SO dos dados. Na primeira partição fica o SO e demais programas e a segunda com os dados de armazenamento. Assim se o SO ou qualquer programa travar ou apresentar defeito, basta formatar somente a partição do SO, mantendo a partição dos dados inalterada e intacta.

Na perícia forense o “fdisk” é mais utilizado para obter informações do dispositivo armazenador conectado ao computador. Quando o Perito conectá-los ao computador, precisa saber quais são quais para configurar a origem e o destino. Com um único comando é possível obter várias informações do disco como tamanho em Bytes, em setores, seu tipo atual, seu código identificador, quantidade de partições, etc.

Outro comando que pode ser muito útil para verificar as informações das unidades conectadas é o fdisk -l /dev/sda. Caso queira verificar outra unidade ou ponto de montagem, basta substituir com o caminho desejado. (MORENO, 2016)

Todo o disco deve ser particionado e posteriormente formatado em um tipo de sistema de arquivos antes de ser utilizado. Por exemplo, um disco de armazenamento, como um pendrive, sai de fábrica com uma única partição, ocupando todo o seu tamanho, e essa partição acomoda um sistema de arquivos. Esse mesmo pendrive pode ser formatado, apresentando duas partições com dois sistemas de arquivos. Enquanto uma partição limita o tamanho do disco (por exemplo, um único disco pode conter três partições: a primeira ocupa 50% do tamanho total e as outras duas ocupam 25% do tamanho total), o sistema de arquivos possibilita que os dados sejam gravados.

(MORENO, 2016)

O comando utilizado pela equipe pericial para obter as várias informações necessárias segue abaixo:

fdisk -l /dev/<dispositivo>

Onde <dispositivo> pode ser um “/dev/sda” ou “sdb” ou “sdc” ou “sdd”, etc.

Galvanização de materiais

O processo de galvanização de materiais consiste em cobrir um metal com outro mais resistente à corrosão, efeito da oxidação. Diferente do processo mais simples de proteção, que consiste em pinta um metal para que ele não fique exposto ao contato com o “ar” ou “água”, principais responsáveis pelas oxidações, a galvanização torna-se muito mais eficiente, pois trata-se de uma cobertura a nível atômico, cobrindo toda e qualquer fissura que possa expor o metal tutelado.

Como a corrosão é eletroquímica, o conhecimento das reações redox pode servir para combatê-la. A forma mais simples de impedir a corrosão é pintar a superfície do metal, para protegê-la da exposição ao ar e à água.

(ATKINS, JONE, LAVERMAN, 2018)

Conforme ATKINS, JONE, LAVERMAN (2018), é possível proteger um metal que oxida com facilidade, utilizando outro que oxida com muita dificuldade, aumentando o tempo de proteção, garantindo assim sua integridade. Esses metais com grande dificuldade em oxidar são conhecidos como “metais nobres”. Apesar de o zinco ser um metal vil, isto é, não nobre, possui menor custo em relação aos nobres e baixo grau de oxidação, portanto é muito utilizado em galvanização dos ferrosos, variação dos ferros, protegendo-os das intemperes e da corrosão. É natural ouvir um serralheiro comentar a utilização de “aço galvanizado” para fabricação de um portão, uma grade ou para instalação de corrimãos de escadas. Esses “aços galvanizados” são muitas vezes ferros ligados ao carbono e protegidos por uma fina camada de zinco.

Um método mais eficaz é galvanizar o metal, isto é, cobri-lo com um filme compacto de zinco (Fig. 6N.4). O zinco fica abaixo do ferro na série eletroquímica; assim, se um arranhão expuser o metal que está sob o zinco, este último, um redutor mais forte, libera seus elétrons para o ferro. Em consequência, o zinco, e não o ferro, e oxida. O zinco sobrevive à exposição ao ar e à água na superfície coberta porque, como o alumínio, ele é passivado pelo óxido protetor. Em geral, o óxido de qualquer metal que ocupa mais espaço do que o metal que ele substitui age como um óxido protetor, um óxido que impede que a oxidação do metal prossiga. O zinco e o cromo formam óxidos protetores de baixa densidade que protegem o ferro da oxidação.

(ATKINS, JONE, LAVERMAN, 2018)

No caso de equipamentos informáticos ou telemáticos, além da proteção contra oxidação desejada, existe a variável condutividade, isto é, o metal oxidado diminui a condutividade elétrica e, em equipamentos de baixíssima tensão, entre 5 e 12 volts, pode gerar perda de comunicação, portanto perda de dados. Nesses equipamentos começa-se a compensar a utilização de um dos metais mais nobres conhecidos na tabela periódica, como o ouro por exemplo. Atualmente muitos contatos de conectores, onde é impossível proteger com verniz, é aplicada uma fina camada de ouro.

Traços ou trilhas condutoras em placas de circuito são frequentemente feitas em cobre, apesar de ser possível a utilização de outros metais. Algumas vezes trilhas de cobre são galvanizadas com uma camada muito fina de ouro para prevenir a oxidação.

(WENTWORTH, 2009)

O ouro, como um dos metais mais nobres conhecidos, também é de fácil manipulação hidrostática, significa que tem facilidade no processo de hidrólise, que é o processo de “banhar/galvanizar” outro metal. Assim além de ser resistente à oxidação e corrosão, poder-se-á facilmente utilizado como protetor do cobre, metal mais utilizado em trilhas de placas de circuito.

(c) Ouro O ouro, Au, é um metal nobre tão inerte, que ocorre na forma metálica na maior parte dos estoques na natureza.

[…]

O outro é tão nobre que não reage mesmo com agentes oxidantes fortes, como o ácido nítrico.

(ATKINS, JONE, LAVERMAN, 2018)

Gerando uma imagem do dispositivo

Para um computador funcionar é necessário um conjunto completo e complexo de equipamentos e programas, formando um sistema devidamente integrado e operacional. Fazem parte desse aparato os hardwares, que são equipamentos eletroeletrônicos como placa-mãe, processador, memória, HD, etc, e os softwares, que são programas computacionais como o SETUP, BIOS, SO, drivers, etc.

A maioria dos softwares são instalados dentro de armazenadores conhecidos popularmente pela denominação HD. Para que esses HDs armazenem informações de forma correta, planejada e organizada, pois tratam-se de milhares e variados programas, existem os sistemas de arquivos, que são basicamente estruturas organizacionais para guardar os dados de forma catalogada e de fácil acesso futuramente, exatamente como o exemplo da estante de livros organizada de forma alfabética, da esquerda para direita e de cima para baixo. O SO é instalado dentro dessa estrutura e comanda a maioria das funções operacionais do computador, assim quando o computador é ligado, o HD é solicitado e fornece todos os programas instalados e necessários para seu funcionamento. Ademais todos os dados, tanto dos programas quanto dos usuários, ficam armazenados no HD, por isso denominado armazenador. Desta forma quando uma perícia computacional é acionada, o foco principal são os HDs, que serão copiados integralmente conforme técnicas forenses, proporcionando que o SOs, Windows, Linux, Mac ou qualquer outro, sejam acessados futuramente em outro computador. A essa cópia integral da estrutura completa do armazenador para um arquivo pré-definido, dá-se o nome de imagem.

Uma “imagem” do disco rígido é um arquivo especial, com todas as informações correntes de seu HD, compreendendo todo o sistema de pastas e arquivos, configurações de vídeo, unidades de didsco removíveis, drivers instalados, firewall, antivírus etc. Esta imagem pode ser gerada e, então, gravada em um CD ou DVD vazio, servindo para restaurar tudo o que ahvia no HD, em caso de pane e necessidade de formatação. Normalmente, os programas que geram e recuperam imagem do disco rígido retornam o sistema exatamente da forma como estava antes.

(FIALHO JR, 2007)

Hardware

Um conceito muito consolidado na informática é que toda a parte palpável, tocável, concreto, material, físico, real, tangível da informática é considerada um hardware. Assim são todos os dispositivos dos computadores como placa-mãe, fonte de energia, HD, SD, pendrive, gabinete, etc. Existe inclusive um trocadilho muito famoso e verdadeiro que diz: Hardware é tudo que pode-se chutar e Software tudo que pode-se xingar.

Podemos entender por hardware toda a parte física do computador, tudo aquilo que é concreto que possa ser realmente tocado, como um processador, uma placa-mãe, um monitor de vídeo etc. De forma mais técnica, podemos dizer que o hardware seja a composição de todos os itens e periféricos que auxiliam no processamento de algo, ou melhor, de uma informação.

(MARTINS, 2007)

A informática é dividida em duas partes, o hardware e o software, sendo um complementando o outro. O hardware é a parte física, isto é, são os dispositivos eletrônicos.

Todo o conjunto de componentes eletrônicos que constitui o computador forma o hardware. É a parte física, quela que podemos ver e tocar.

(CASTRO,2008)

Hdparm do Linux

O “hdparm” é uma ferramenta do Linux com a função de controlar e configurar os dispositivos de armazenamento. Seu nome é a junção de HD “Hard Disk”, tradução de Disco Rídigo, e PARM “Parameters”, tradução de Parâmetros, portanto é uma ferramenta criada inicialmente para administrar os parâmetros dos HDs. Como no meio do caminho vários outros equipamentos armazenadores surgiram, o “hdparm” passou a ser uma ferramenta de controle e administração de armazenadores, como os Pendrives, CD-ROM, DVD-ROM, entre outros.

Com esta ferramenta é possível identificar por exemplo a velocidade máxima de um HD, isto é, a velocidade de leitura e cópia de dados. Com este teste “hdparm tT /dev/sda1” é possível identificar quanto tempo demorará a cópia de um HD para outro, informação muito importante para estimar por exemplo o tempo total de uma cópia ou clonagem forense. Outra função muito importante para as perícias forenses é a de bloqueio de gravação. Com esta ferramenta é possível bloquear o dispositivo e suas partições impedindo-os de aceitarem gravação, definindo-os como “somente-leitura”.

O Linux vem com o programa /sbin/hdparm, que você pode usar para controlar os discos rígidos do IDE ou ATAPI, comuns na maioria dos computadores. Uma característica do programa hdparm é que você pode usar a opção -t para determinar a taxa na qual os dados serão lidos a partir do disco para um buffer da memória. Por exemplo: este é o resultado de digitar /sbin/hdparm -t /dev/hda em um sistema:

/dev/hda:

Timing buffered disk reads: 178 MB in 3.03 seconds = 58.81 MB/sec

O comando requer o nome de dispositivo do drive IDE (/dev/hda para o primeiro disco rídigo, e /dev/hdb para o segundo) como argumento. Se você tem um disco rígido IDE, pode experimentar este comando para ver a velocidade com os dados são lidos a partir do drive de disco de seu sistema.

(DULANEY, 2009)

Para bloquear o dispositivo contra gravação o Perito utilizou o seguinte comando:

hdparm -r1 /dev/sda*

No caso acima o comando atribuiu ao dispositivo a característica “r1” que significa “read 1”, onde “read” faz analogia ao atributo “somente-leitura” e “1” analogia ao sinal de ligar em linguagem binária computacional, resultando em marcar tal dispositivo contra gravação.

Uma vez que a ferramenta hdparm é conhecida, podemos usar a opção -r com a qual podemos consultar o status desse bit com um comando simples. Para fazer isso, precisamos apenas saber o nome físico do nosso dispositivo de armazenamento. Por exemplo, se fosse chamado /dev/sdd, nesse caso, poderíamos usar:

sudo hdparm -r /dev/sdd

E o valor desse bit será mostrado na tela. Se seu valor for 1, significa que o modo “readonly” ou somente leitura está ativo ou, em outras palavras, o método de proteção contra gravação está ativo e você não poderá gravar nada na memória. Para desativar ou modificar o bit, basta fazer o seguinte:

sudo hdparm -r0 /dev/sdd

E agora, se executarmos o primeiro comando e consutarmos o estado, veremos que ele retornou a 0; portanto, o modo somente leitura está “off” ou desativado. Se você deseja retorná-lo ao estado ativo, use a opção -r1 em vez de -r0 e é isso. Por exemplo:

sudo hdparm -r1 /dev/sdd

É simples assim ativar ou desativar este bit. Ele não tem muito mistério, mas para quem não sabe disso, pode ser uma dor de cabeça quando se trata de desproteger sua mídia de armazenamento.

(LINUXADICTOS Traduzido pelo Google)

Indexação forense dos dados

Como a gama de informações resultante da busca e apreensão é extremamente volumosa, o processo de pesquisa por palavras chaves torna-se imensamente lento, moroso, cansativo, desestimulantes e até inviável. Por esse e outros motivos os vários órgãos de investigação precisaram evoluir suas técnicas, desenvolvendo novos recursos que acelerassem tal processo. Uma das soluções encontradas foi a aplicação da indexação dos dados para uma consulta mais célere.

O intuito da busca e apreensão de informações digitais é encontrar dados relevantes para uma investigação. Assim como o processo de busca e apreensão de equipamentos digitais consiste em uma varredura profunda no local alvo, o processo para encontrar informações relevantes em amontoados de dados, também consiste em uma varredura através de pesquisa de arquivos e pastas por palavras chaves.

Realizar uma pesquisa por palavras chaves em um pendrive de 8GB (Giga Bytes) é um processo relativamente rápido, porém isso não ocorre em um amontoado de 15 TB (Tera Bytes) de dados. Quando em um pendrive é possível encontrar um conteúdo em segundos ou minutos, em 15 TB pode demorar dias, semanas ou até meses. Então como viabilizar esse processo? A resposta está na criação de uma base de dados. Para facilitar o entendimento considerar uma tabela Excel, contendo todas as palavras existentes naqueles 15 Tera Bytes e suas respectivas localizações, isto é, grava-se em uma planilha todas as palavras e os locais (arquivos) onde se encontram. Assim quando a equipe pericial consultar uma palavra-chave, não precisa percorrer todos os arquivos do amontoado, basta consultar na tabela e depois ir direto nos arquivos que elas se encontram. Segue um exemplo:

A equipe técnica, em uma investigação de pedofilia, necessita procurar todos os arquivos que possuam a palavra “sexo”. Abrir todos os 10 milhões de arquivos dos 15 TB e procurar com a ferramenta de pesquisa seria inviável. Porém abrir uma planilha, consultar a palavra “sexo”, encontrar os nomes dos 50 arquivos em que ela apareça e somente depois abrir somente os 50 arquivos relacionados, não é mais inviável e pode demorar 10 minutos. Portanto este é o conceito da indexação, criar uma base de dados, isto é, algumas dezenas de tabelas contendo as palavras e os respectivos arquivos que as possuem.

Indexação é o nome dado a um processo onde o “computador” varre os dados capturando “palavras”, gravando-as em tabelas acompanhados de seus respectivos caminhos (arquivos).

A indexação dos dados contidos em dispositivos de armazenamento computacional consiste em varrer todos os dados (bits) do dispositivo, localizando todas as ocorrências alfanuméricas, organizando-as de forma que sejam acessadas e recuperadas rapidamente. Tal processo é similar ao processo de indexação dos dados contidos em um SGBD (Sistema Gerenciados de Banco de Dados), utilizado normalmente por sistemas de informação.

Após a execução do processo de indexação, será possível saber quais e quantas são as ocorrências de cada uma das cadeias alfanuméricas. É criada então uma espécie de catálogo contendo cada uma das cadeias encontradas, incluindo sua localização.

Uma vez realizada a indexação, é possível realizar buscas rápidas por palavras-chave no conteúdo dos dispositivos examinados. Essa busca é uma das técnicas utilizada na fase de análise, detalhada na seção 3.2.3.2.

(ELEUTÉRIO/MACHADO, 2011)

O processo de indexação tem o intuito de diminuir o tempo da consulta de palavras chaves no momento da fase de análise dos dados. O investigador quer saber quais arquivos possuem determinadas palavras em seu interior. Por consequência, ao diminuir o tempo de consulta aumenta-se o tempo da indexação, isto é, não existe mágica, o profissional basicamente transportou o tempo gasto na consulta para o tempo gasto na indexação. Então por que é interessante realizar a indexação, se a soma dos tempos de indexação e consulta serão os mesmos? O interessante está na fase da indexação, pois essa é totalmente automatizada e será realizada única e exclusivamente pelo computador, economizando o tempo humano. Assim os profissionais podem ativar várias indexações e deixá-las seguirem seus cursos, enquanto os técnicos ocupam-se de outras tarefas.

O processo de indexação de 1 TB, nas condições normais de pós preparação dos dados, ocorre em aproximadamente 40 horas.

Integridade dos dados

Quando um dado é gravado no computador, sendo na memória RAM (volátil) ou no HS/SD (armazenadores), junto com eles são gravados os dados dos dados, isto é, os metadados, informações sobre a vida dos dados gravados contendo: quando foram criados, modificados, impressos, por quem, etc, cada tipo de aplicativo grava seus metadados de uma forma. Quando há a exigência de que uma cópia ocorra no formato forense, é necessário manter a integridade dos dados, isto é, basicamente manter intactos todos os dados em sua organização original bem como seus metadados.

Basicamente falando, integridade de dados é a maneira de dizer que os dados que estão na sua base são confiáveis.

(PICHILIANI, 2012)

A integridade dos dados refere-se às condições em que os dados foram ou não alterados ou destruídos de um modo não autorizado e as condições em foram ou não alterados, destruídos ou modificados de modo malicioso ou acidental (como por vírus ou picos de tensão).

(CHAMPAN, 2015)

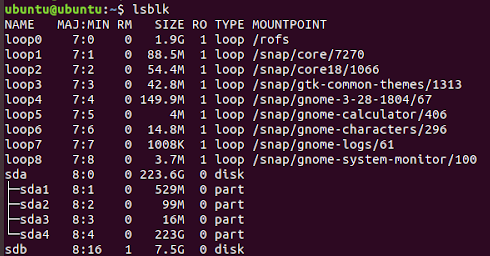

LSBLK do Linux

A ferramenta “lsblk” é formada pela união de duas palavras em inglês, “ls” sigla de “list” que significa lista ou listar e “blk” sigla de “block” que significa bloco, portanto listar os blocos de dispositivos armazenadores. É uma ferramenta do Linux com a função de demonstrar os dispositivos armazenadores conectados ao computador, podendo ser seu próprio HD, HDs externos, Pendrives, etc. Tudo que estiver conectado ao computador e em perfeito estado de funcionamento, aparecerá no resultado desse comando. Os dispositivos aparecerão na primeira coluna com seus respectivos nomes, caso possuam partições estas aparecerão abaixo dos dispositivos de forma edentada, isto é, tabular e levemente afastado do alinhamento, demonstrando suas dependências hierárquicas dos dispositivos, como é possível observar na próxima imagem XXX. É possível observar que o dispositivo “sda” possui 4 partições sendo elas “sda1”, “sda2”, “sda3” e “sda4”.

Na imagem anterior é perceptível que o dispositivo “sda” está nomeado na coluna Type (tipo) com a descrição “disk” (disco), portanto este é um disco armazenador. Já seus itens subalternos “sda1, sda2, sda2 e sda4” estão nomeados como “part” que significa partição, portanto são as 4 partições do disco. Outro fato importante a ser observado é a última coluna deste comando. Patente que os dispositivos “loop” possuem a última coluna preenchida, já os dispositivos “sda, sdb” e seus subalternos não. Isso acontece porque a última coluna informa onde, qual diretório, cada dispositivo está “montado”, desta forma é possível perceber que os “sda e sdb” não estão “montados”, portanto inacessíveis no momento.

Informações Sobre Dispositivos de Bloco

Dispositivos de bloco são aqueles utilizados para armazenamento como, por exemplo, os discos rígidos. O comando lsblk pode ser utilizado para listar informações dos dispositivos conectados ao sistema:

(BERNARDINELLI, 2019)

Md5sum do Linux

Como o “hash” é um tipo de criptografia, para entender o “md5sum”, que é uma ferramenta de “hashing”, é importante explicar o conceito de criptografia, uma forma de embaralhamento de informações com intuito de proteção contra leitura.

Para entender os conceitos criptográficos e as várias ferramentas do Linux, é importante conhecer alguns termos da criptografia.

Texto simples – Texto que um humano ou uma máquina pode ler e compreender

Texto cifrado – Texto que um humano ou uma máquina não podem ler e compreender

Criptografia – O processo de converter textos simiples em texto cifrado usando algoritmo (também conhecida como encriptação)

Hashing não é criptografia, mas uma forma de criptografia. Lembre-se do Capítulo 22 que hashing é um processo matemático unidirecional usado para criar um texto cifrado. Mas ao contrário da criptografia, depois que um hash é criado, você não pode transformá-lo de volta ao texto simples original.

(NEGUS, 2018)

Existem meios matemáticos para criptografar uma informação, a esses procedimentos são dados o nome de algoritmos de criptografia. Duas regras básicas do “hashing” é que ele sempre repita a mesma senha para a mesma informação (dados/arquivos/diretórios/partições) e nunca repita a mesma senha para uma informação diferente.

Para que um algoritmo de hashing seja utilizado na segurança de computadores, ele precisa estar livre de colisão, o que significa que o algoritmo de hasing não produz o mesmo hash para duas entradas totalmente diferentes. Cada entrada deve ter uma única saída hasheada. Assim, o hashing criptográfico é um processo matemático unidirecional que é livre de colisão.

(NEGUS, 2018)

O princípio da criptografia, bastante utilizada no Linux e considerada de extrema confiança, é o mesmo utilizado na ferramenta “md5sum”, que utilizando um algoritmo matemático analisa o objeto a ser “hasheado” bit-a-bit, realiza cálculos e gera uma chave única (exclusiva) daquele, também conhecida como impressão ou identidade digital. A comunidade Linux já se preocupa com a integridade de seus arquivos a muitos anos, incorporando a identidade digital na maioria de seus downloads. Quando um usuário baixa um pacote, nome dado a um amontoado de dados e/ou programas, do site (endereço) do fornecedor da distribuição Linux (ex: Ubuntu), é possível consultar o seu “hash” de origem e, após baixado, utilizando a mesma ferramenta “md5sum”, é possível confirmar se o arquivo é o mesmo disponível no site do fornecedor, garantindo a integridade da cópia.

Um hash é produzido a partir de um arquivo de software na localização original, usando o algoritmo de hash MD5. Os resultados do hash podem ser postados publicamente, como foi feito na Figura 23.1. Para garantir a integridade do arquivo de software baixado, você cria um hash MD5 do arquivo de software na sua localização e então compara os resultados do hash com os resultados postados do hash. Se eles corresponderem, o arquivo de software não foi corrompido durante o download.

(NEGUS, 2018)

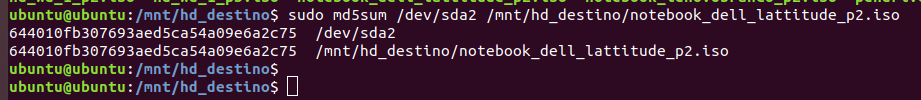

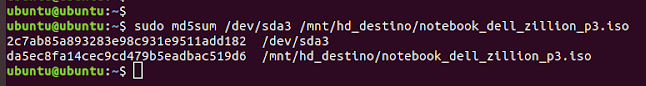

No campo da perícia forense a utilização do “hash” pode ocorrer em 03 (três) fases, sendo a primeira no momento antecessor da cópia dos dados, onde a equipe pericial gerará o “hash” do equipamento original (apreendido); o segundo momento é no instante pós cópia, para garantir que a imagem gerada, arquivo resultante da cópia, confere exatamente com a original; por fim no momento antecessor da análise dos dados, que pode ocorrer em momentos diferentes da busca, apreensão e cópia, garantindo que a imagem gerada pela equipe técnica seja a mesma a ser analisada. Porém existem equipamentos que, por ocasião de suas arquiteturas, não permitem a geração do “hash” na origem, que são os casos de alguns smartphones e tablets. A seguir são apresentados exemplos de como gerar chaves “hash” de um arquivo ou partição:

sudo md5sum /dev/sda2 /mnt/hd_destino/notebook_dell_latitude_p2.iso

Onde “sudo” é o comando que adiciona uma condicionante segurança a mais ao procedimento, já explicado anteriormente. O atributo “/dev/sda2” é a partição do equipamento apreendido que foi duplicado. O atributo “/mnt/hd_destino/notebook_dell_latitude_p2.iso” é a imagem gerada pela duplicação dos dados. Portanto esse comando gerará as duas chaves, da origem e da imagem, onde é possível e de fácil visualização a confirmação da integridade. A seguir o resultado do comando:

Como é possível observar os dois “hashs” gerados são idênticos, o que significa que a duplicação é perfeita. Já a imagem abaixo é um exemplo de uma duplicação mau sucedida.

Metadados

Quando alguém pergunta a um profissional da área de informática o que são metadados, existe uma resposta pré-definida e de consenso geral: metadados são dados sobre dados. Porém para o leigo essa definição não é suficiente, então a melhor definição talvez seria: metadados são informações de definição relativas à vida dos dados. Assim como o ser humano possui certidão de nascimento, casamento, RG, CPF, cartão de crédito, histórico escolar, os dados também possuem um apanhado de informações que o definem desde sua criação. Quando um arquivo de computador é gerado, junto com ele são gerados informações originais que o compõe, como nome, data de criação, alteração, impressão, computador, usuário, programa que o criou, etc. Cada tipo de dados possui seu padrão de metadados e os usuários podem controlá-los, adicionando, alterando e removendo-os caso não estejam no rol de dados protegidos.

Metadados são dados sobre dados. Agora que tenho melhor essa definição, o que mais deixou de ser dito? A triste verdade sobre essa definição de metadados frequentemente citada é que é tão vaga que chega a ser totalmente inútil na prática.

Quando um desenvolvedor de software ou arquiteto fala sobre metadados, você tem que estar atento ao contexto. Veja, a palavra metadados é tão sobrecarregada com significados diferentes que ela pode significar muitas coisas diferentes. Por exemplo, os metadados de um documento de processamento de texto são diferentes dos metadados de um documento de conteúdo de repositório, que são diferentes dos metadados em um programa de processamento de texto, que por sua vez utiliza metadados da Web para publicar o formato do documento, e assim por diante. Você realmente tem que prestar atenção para o que as pessoas querem dizer precisamente quando utilizam a palavra metadados.

Metadados são simplesmente formas de enriquecer os dados para que os sistemas de software possam interagir com a informação. Os metadados sobre os modelos, vocabulários, e até mesmo as linguagens de programação são simplesmente maneiras de fornecer “dados sobre dados” para que um intérprete, processador ou algoritmo saiba o que fazer. Não há mágica com metadados.

(POLLOCK, 2010)

Motivos de oxidação

É de conhecimento da maioria dos engenheiros e químicos, por estudarem a matéria Ciência dos Materiais, que a maioria dos metais são altamente tendenciosos à oxidação. Esta pode ocorrer pelo simples fato da exposição do metal com o oxigênio e, o “ar”, mistura de gases de maior abundância em nossa atmosfera, possui em sua composição tanto oxigênio quanto hidrogênio. Desta forma certos metais em simples contato com o “ar” podem sofrer oxidação, principalmente em cômodos úmidos como banheiros e regiões litorâneas, onde a umidade é potencializada pelos sais das maresias.

A água conduz melhor a eletricidade na presença de íons dissolvidos, e a formação da ferrugem se acelera. Essa é uma das razões pela qual a maresia das cidades costeiras e o sal grosso usado em países frios para degelar estradas é tão danoso aos metais expostos.

(ATKINS, JONE, LAVERMAN, 2018)

Os bornes dos circuitos integrados, como os do cabo flat, são de metal, para conduzir a energia elétrica até o interior dos componentes, assim factíveis de oxidação.

Existem formas de proteção de circuitos eletrônicos, que podem evitar que seus metais entrem em contato com esses gases a eles nocivos. Uma delas é a aplicação de uma camada de “verniz impermeável”, como existente na maioria das placas de circuitos impressos. Outro processo é a “galvanizaçãopor eletrólise”, procedimento popularmente conhecido como “banhar um material”, por exemplo banhar uma corrente com ouro passando a ser chamada popularmente de “corrente banhada a ouro”. Por isso a maioria dos metais de contato dos equipamentos de telecomunicações, computadores, etc, são banhados a ouro.

Mount do Linux

Integração entre sistemas e equipamentos é um objetivo cada vez mais buscado no mundo tecnológico. Fazer um sistema se comunicar com outro traz inúmeras vantagens, como a automação de processos industriais que proporcionam maior eficiência na produção de determinado produto, colocando tal empresa em patamar de concorrência mundial. A informática é um dos sistemas que se incluem nessa busca.

Conectar um dispositivo como um HD ou Pendrive em um computador é uma forma de integração entre dispositivos (hardware) e sistemas (softwares). A integração do dispositivo mais comum atualmente é a conexão utilizando a porta USB, melhor definida em momento oportuno. Já a integração do sistema do HD ou Pendrive com o sistema do computador vale-se de uma ferramenta do Linux chamada “mount”, verbo montar em inglês, por isso quando um profissional de informática necessita acessar um Pendrive através do computador utiliza o termo “montar um Pendrive”.

O comando básico para montar ou desmontar uma mídia é:

# mount /dev/<dispositivo> <ponto de montagem>

Repare a sintaxe do comando anterior. Nele informamos o que será montado e qual será o diretório da montagem. A montagem de um dispositivo poderá ocorrer em qualquer diretório que esteja livre. Pelo padrão estabelecido no FHS, deveremo utilizar os subdiretórios de /média para mídias removíveis, como pendrives, e o diretório /mnt para mídias não removíveis, como partição de HD. A seguir um exemplo:

# mkdir /media/pendrive

# mount /dev/sdc1 /media/pendrive

Assim o conteúdo do pendrive, referente à partição /dev/sdc1, estará disponível em /media/pendrive.

(MOTA FILHO, 2012)

Quando um dispositivo como HD ou Pendrive é conectado ao computador, o Linux o identifica, o instala e cria um apontamento de hardware, isto é, cria um arquivo no diretório “/dev” que contenha os meios de acessá-los. Porém ainda não é possível acessá-los, pois não está “montado” no respectivo diretório. Assim o usuário utiliza-se dos comandos “mkdir /mnt/pendrive”, sendo “mkdir” a ferramento do Linux para criar um diretório e “/mnt/pendrive” o diretório a ser criado, e “mount /dev/sdc1 /mnt/pendrive” para montar o dispositivo “/dev/sdc1” naquele diretório “/mnt/pendrive”. Depois de montado basta o usuário utilizar-se de outras ferramentas de navegação como “cd e ls” para adentrar ao diretório “cd /mnt/pendrive” e listar os arquivos e diretórios presentes naquele dispositivo “ls”.

Oxidação

Uma oxidação/redução é uma reação química que envolve transferência de elétrons entre os reagentes. Para que isso ocorra, um elemento sempre perde elétrons (se oxida) e outro que recebe os elétrons (reduz). O resultado da oxidação do ferro, por exemplo, é a ferrugem, enquanto a outra composição (ex: H2O) é reduzida. Essa “ferrugem” em componentes eletrônicos pode se expandir, fazer contatos não permitidos entre circuitos e provocar mau funcionamento.

Interpretação de ATKINS, 2012.

Como explicado em Fundamentos K, a oxidação é a perda de um ou mais elétrons de um reagente, enquanto a redução é o ganho de um ou mais elétrons. O processo total de perda e ganho de elétrons constitui uma “reação redox”

(ATKINS, JONE, LAVERMAN, 2018)

Daqui pra baixo adicionado dia 12/12/2020.

Para entender melhor o motivo dos termos oxidação e redução, no âmbito da química, repare no elemento químico oxigênio, ele é o responsável por tudo. Quando um composto químico perde (vítima) oxigênio para outro (ladrão), denomina-se redução (vítima) e o ladrão é conhecido como oxidado, isto é, quem ganha oxigênio oxida (aumenta) e quem perde oxigênio reduz (diminui).

O nome oxidação surgiu do fato de que antigamente achava-se que toda reação ocorria somente na presença do oxigênio, por isso OXIGENAÇÃO/OXIDAÇÃO, mas hoje sabe-se que não é verdade, pois o conceito correto atualmente está relacionado ao ganho ou perda de elétrons e, qualquer metal pode “oxidar” sem a presença do oxigênio, bastando ceder elétrons.

Veja esse exemplo. O 2CuO (óxido de cobre) quando em contato com o C (carbono) gera o 2Cu+CO2. Perceba que o carbono (C) roubou o oxigênio (O) do óxido de cobre (2CuO), reduzindo o óxido e se auto oxidando. Assim chega-se à conclusão que a oxidação deu-se pela adição do elemento oxigênio ao elemento C gerando uma nova composição CO2.

A observação dos produtos dessas transformações mostra que a oxidação estava relacionada à oxigenação, ou seja, ao ganho de oxigênio. Assim, pode-se considerar como espécie oxidante aquela que cede oxigênio e como espécie oxidada a que o recebe.

GEPEQ, 1998

Pendrive

Trata-se de um dispositivo armazenador de dados digitais que utiliza memória computacional para manter os dados. Muito conhecido atualmente por seus vários formatos e tamanhos, veio gradativamente substituindo os antigos disketes, CD, DVD, Blu-ray e talvez os Hds.

Existem muitos dispositivos de armazenamento permanente de dados, mas atualmente dois são os mais usados pelos usuários de microcomputadores: o drive de disco rígido (HD ou Hard Disk) e o pen-drive (foto 3). O HD equipa os computadores de mesa e grande parte dos computadores portáteis, notadamente os notebooks. Estão montados dentro do computador, portanto não são recomendados para transporte de dados. Já os pen-drives, pelo tamanho diminuto, são ideais para o transporte de dados e para cópia de segurança dos nossos arquivos.

(LACERDA, 2019)

Porta DVD RW

Porta de DVD RW é uma interface de entrada e saída para comunicação de dados entre computador e CD/DVD. Também conhecida por leitora de CD ou DVD, DVD Room, foi muito utilizada no passado como meio de instalação de Sistema Operacionais (SO) em computadores, hoje já desapareceram nos novos notebooks, pois foi substituída pelos Pendrives e suas portas USBs.

Mais conhecido como drive de CD ou drive de DVD, o leitor ótico é um equipamento vital hoje em dia. Tanto para fazer backups, como para ler e instalar programas, drivers, etc.

Para PCs, todos são similares e o determinante são as características de uso e a marca. Nos notebooks, eles podem ser todos parecidos, mas são diferentes entre si.

(CHICOLI, 2008)

Porta de alimentação de energia

Todo equipamento eletroeletrônico necessita de energia para funcionar. A forma que esse equipamento recebem energia do mundo exterior é conhecida como porta de alimentação de energia. Existem várias formas do dispositivo receber energia do mundo, uma delas é via conector removível, que é uma peça que de um lado é ligado à fonte de energia externa, geralmente a tomada de energia residencial (TUG), e do outro lado um pino que pode ser encaixado em seu parceiro afixado no dispositivo. Essa peça afixada no dispositivo recebe o nome de porta de energia ou de alimentação de energia no mundo da informática.

Porta HDMI

Porta ou conector HDMI é um tipo de saída de sinais de áudio e vídeo digitais do computador, para algum dispositivo, geralmente monitor, TV ou projetor, capaz de transformá-los em imagem. Substituto mais avançado da porta VGA/SVGA, é possível encontrar nos novos notebooks e computadores, aparelhos de DVD, Blu-ray, etc.

Essa conexão entre o seu computador e um dispositivo de exibição de imagens como TV, monitor e projetores é de alta definição e uma das melhores opções hoje do mercado. HDMI significa High-Definition Multimedia Interface e hoje é a interface mais popular do mercado, vindo de fábrica em diversos equipamentos, indlcuindo videogames como Playstations e xBox.

(POPOVICI)

Porta ou interface

No mundo da informática a porta ou interface é todo e qualquer conector de entrada e saída de um dispositivo, computador, notebook, celular, etc, sendo ele física (com fiação) ou lógica (sem fio). Equipamentos eletroeletrônicos necessitam trocar informações e receber alimentação energética com o mundo exterior, apesar da comunicação wireless a forma mais comum de realizar essas trocas ainda é via conectores. Um exemplo de porta de um celular é aquele orifício onde conecta-se o cabo da fonte de energia, isto é, do carregador do celular.

Porta para cartão de memória (memory card)

Porta ou conector para cartão de memória (memory card), SD Card, Micro SD Card, são todas interfaces de entrada e saída para comunicação de dados, muito parecida com a interface USB no quesito comunicação, pois serve para transferência de dados digitais do computador para um cartão de memória ou do cartão para o computador. Muito comum nos novos computadores e notebooks, pois equipamentos como câmeras de fotografia e filmagem adotaram esse padrão.

Secure Digital(SD): os cartões de memória desse tipo não são maiores do que selos de correspondência e são comumente encontrados em dispositivos de organização pessoal (PDAs – Personal Digital Assistants), como Palms, e em tocadores de MP3. Dessa forma, é possível retirar o cartão da “digicam” e introduzi-lo em um Palm para visualização das fotos. De tamanho reduzido, é perfeito para “digicams” compactas. Os modelos mais cmun mais facilmente encontrados no mercado permitem o armazenamento de 512 Mb a 4GB de imagens…

(MORAZ, 2008)

Porta RJ45

Porta ou conector Ethernet, também conhecida como RJ45, é um tipo de entrada e saída de sinais de comunicação de rede. Ainda é uma porta muito utilizada pelos computadores para conexão à rede mundial de computadores (internet) ou a outras redes e sub-redes, vem aos poucos sendo substituída pelas comunicação via rádio, mais conhecida como wifi ou wireless.

A Ethernet de par trançado utilza conectores RJ45, que são versões maiores dos conectoes RJ11 usados para telefonia. Um conector Rj45 só pode ser ligado a uma tomada de um jeito, e uma peça física mantém o conector no lugar. Assim, os conectores não podem ser conectados de forma incorreta e, uma vez inseridos, não caem.

(COMER,2016)

Porta USB

Porta ou conector USB é um tipo de entrada e saída de sinais de dados digitais do computador, podendo conectá-lo a outros dispositivos principalmente armazenadores de dados, entre outros. O dispositivo mais conhecido a utilizar a interface USB (Universal Serial Bus) é o Pendrive, que é um dispositivo armazenador de dados digitais muito famoso. Porém existem outros dispositivos como teclados, mouses, Hds externos, modens 3G/4G, adaptadores Wireless, adaptadores de rede RJ45, etc.

Para conectar pen-drives ao computador, usamos uma conexão chamada USB (Universal Serial Bus ou Barramento Serial Universal), facilmente identificável. Essa conexão está disponível em todos os computadores da atualidade, seja eles de mesa, sejam portáteis.

A conexão existente no computador é do tipo fêmea e a presente no pendrive macho. Podemos encaixar o pen-drive em qualque uma das conexões USB existentes no equipamento. Ao fazermos isso, o sistema detecta automaticmente a presença desse acessório e abre a janela Reprodução Automática …

(LACERDA, 2019)

Porta VGA ou SVGA

Porta ou conector VGA é um tipo de entrada e saída de sinais de vídeo, muito utilizado no passado para conectar o computador ao monitor de vídeo.

O conector VGA transporta os sinais analógicos referentes às três cores primárias (azul, verde e vermelho), além dos sinais de sincronismo horizontal e vertical. Como o nome sugere estes dois últimos são responsáveis pelo movimento do canhão de elétrons do monitor, que varre toda a tela continuamente, atualizando cada pixel com os sinais referentes às três cores.

(POPOVICI)

Proteção contra gravação

Para a cópia ou clonagem forense dos dados é necessário que o dispositivo que será copiado seja acessado, impreterivelmente em modo “somente leitura”, isto é, que o dispositivo seja protegido contra qualquer forma de gravação, evitando inclusive contaminação da prova copiada por parte da equipe pericial, tudo em nome da segurança dos dados acessados, garantindo assim a tão citada integridade das informações.

Por que proteger o dispositivo apreendido já que se encontra em mãos do Perito? A resposta é simples, o Perito é o profissional de confiança do Juiz, porém não das PARTES, portanto desconfianças podem gerar discussões judiciais intermináveis. Assim para evitar tais contratempos e principalmente para garantir a aplicação dos princípios da ampla defesa e contraditório, os Peritos além de protegerem os dados e garantirem que as cópias sejam “estritamente idênticas” aos originais, descreve pormenorizadamente os passos que os conduziram até o resultado final, proporcionando que um futuro profissional possa repeti-los, atingindo o mesmo resultado, tornando assim a prova contestável, repetível e confirmável.

Neste caso o Perito serviu-se das ferramentas do SO Ubuntu, comumente utilizadas pelos profissionais da área de informática, possuindo alto grau de confiança no quesito de cópia forense. As duas ferramentas de proteção de acesso aos dispositivos utilizados neste laudo, devidamente explicadas em momento oportuno, são: “automount” e “hdparm”.

Rotinas computacionais

Rotinas são sequências de comandos criadas pelo programador para realizar uma determinada(as) tarefas. Um programa/software é formado por várias rotinas e sub-rotinas internamente.

Uma sub-rotina é uma sequência de instruções que pode ser ativada (chamada) de qualquer ponto de um programa. Após a execução de uma sub-rotina, o controle retorna a instrução seguinte àquela que a ativou.

(WEBER, 2012)

SETUP

Comumente confundido com a BIOS, o SETUP é um pequeno programa com determinada interface gráfica ou não, com a função de permitir ao usuário alterar as configurações do BIOS, isto é, configurar o BIOS. Portanto BIOS é o sistema que controla o hardware e SETUP é o sistema utilizado para configurar o BIOS.

SETUP: é um programa utilizado para alterar parâmetros que são armazenados na memória de configuração, tais como quais componentes estão instalados em seu computador, características específicas destes componentes, e regras gerais de como o computador deve funcionar. A memória de configuração (também chamada de CMOS, que quer dizer Complementary Metal-Oxide Semi-condutor) é uma memória volátil e, por isso, existe uma bateria instalada na placa-mãe que fornece energia para esta memória, para que seus dados não sejam perdidos. Esta bateria também fornece energia para o RELÓGIO DE TEMPO REAL (Real Time Clock), que mantém a data e a hora do sistema. Para ativar o programa de SETUP, basta pressionar a tecla DEL (ou F2 em algumas máquinas), logo após ligar o computador, ou seja, durante a contagem de memória.

(BUENO, 2005)

Sistema Operacional ou SO

Sistema Operacional é o programa que gerencia o computador, melhor explicado no item “Sistema Operacional ou SO”. É um sistema necessário para os procedimentos de cópia, clonagem e análises forenses.

É o programa principal que rege o computador em seu funcionamento pós iniciado, isto é, após procedimentos de BIOS, POST e Boot. Ele é responsável por controlar o hardware, serviços e tarefas. Os demais programas, aplicativos e serviços não embargados no SO, precisam solicitar permissão ao mesmo para acessar o hardware, seus serviços e programas embarcados. Windows e Linux são exemplos de SO.

Todas as tarefas desenvolvidas por um computador, por mais simples que sejam, seguem as instruções de um programa. Quando ligamos o computador, são executados programas que estão armazenados na memória ROM, as chamadas rotinas de inicialização. Acontece que, além destas rotinas, o computador precisa de muitos outros programas, às vezes bem grandes, para executar as demais tarefas. A solução é disponibilizar estes outros programas em pacotes, que contêm, além de programas, arquivos de dados, para possibilitar o funcionamento ecocomputador. A esse conjunto de arquivos e programas é dado o nome de Sistema Operacional.

(BUENO, 2005)

Software

Um conceito muito consolidado na informática é que toda a parte não palpável, tocável, concreto, material, físico, real, tangível da informática é considerada um software. Assim são todos os programas dos computadores como sistema operacional, aplicativos, drives, boots, script, etc. Existe inclusive um trocadilho muito famoso e verdadeiro que diz: Hardware é tudo que pode-se chutar e Software tudo que pode-se xingar.

Para que o hardware do computador funcione é necessária a existência do software – instruções eletrônicas armazenadas, conhecidas como programas. Costumamos dizer que o softwre dá vida à máquina. Por meio de instruções contidas em softwares (programas) o computador é capaz, por exemplo, de acionar um disco, determinar a gravação de um dado, enviar um comando para a impressora, imprimir um texto, entre outras coisas.

Esses programas compõem o que se chama de parte lógica do computador, a qual é intangível, não pode ser tocada, como é o caso do hardware.

(OKUYAMA, 2014)

O Software é a parte lógica, isto é, a parte que pode ser programada com linguagem programacional humana. É um conjunto de instruções criadas por um programador que informam para o hardware o que ele deve fazer, exemplo imprimir, comunicar com outro computador, etc.

A maneira mais simples de se conceituar o software é dizer que são os programas do computador. Numa linguagem mais técnica seria a parte responsável pela organização e metodologia na qual os dados são processados.

(CASTRO, 2008)

Somente leitura

Termo utilizado para informar que um dado está configurado para não ser modificado, isto é, o dado serve somente para ser visualizado. Disponível tanto em Linux quanto em Windows, essa função é muito utilizada para proteger arquivos e diretórios contra alterações indesejadas.

Você pode configurar facilmente seus arquivos importantes como somente leitura para protegê-los de modificações involuntárias. Uma vez que, um arquivo com o atributo de somente leitura não pode ser alterado. Para definir somente leitura a um arquivo, faça o seguinte:

Clique com o botão direito no mouse sobre o arquivo que deseja definir como somente leitura e, em seguida, clique em Propriedades.

Clique no guia Geral, marque a caixa de seleção Somente leitura, e clique em OK.

Se, posteriormente, for necessário alterar o atributo do arquivo, desmarque a caixa de seleção Somente leitura.

(SOUZA, 2017)

Windows

Trata-se de um dos softwares, programas e Sistemas Operacionais da Microsoft Corporation.

Criado e vendido por uma empresa chamada Microsoft, o Windows não é como o seu software usual que permite que você faça seus trabalhos escolares e envie furiosos e-mails em resposta às empresas de mala direta. Não, o Windows é um sistema operacional, o que significa que ele controla a maneira como você trabalha com o seu computador. Existente há mais de 20 anos…

O Windows recebeu seu nome baseado em todas aquelas janelinhas que ele coloca em seu monitor. Cada janela mostra informações, tais como uma imagem, um programa que você esteja executando, ou uma repreensão técnica desconcertante. É possível colocar várias janelas na tela ao mesmo tempo e pular de janela em janela, visitando diversos programas. É possível também ampliar uma janela e preencher a tela inteira.

(RATHBONE, 2010)

Sistema Operacional é um software ou programa de computador responsável por controlar os computadores e, possibilitar que outros programas utilizem-no para realizar suas tarefas.

Software ou programa de computador é uma sequência de regras impostas ao computador, pelo seu desenvolvedor, para que ele realize funções. Um exemplo de software ou programa seria a calculadora do Windows, que um dia foi desenvolvido por alguém, Microsoft, com a função de somar, subtrair, dividir e multiplicar, facilitando assim a vida do usuário.

Versão é uma numeração ou nomeação dada a um software ou programa, pelo seu desenvolvedor, que informa em qual nível de desenvolvimento se encontra e, quais melhorias ou correções sofreu.

Fontes:

ANTONIO, João. INFORMÁTICA PARA CONCURSOS – Teoria e questões. 4 ed. Rio de Janeiro: Elsevier, 2009. 768 p.

ATKINS, P. JONE, L. PRINCÍPIOS DE QUÍMICA: Questionando a vida moderna e o meio ambiente. 5º edição. São Paulo – SP: Bookman, 2012. 928p.

ATKINS, P. JONE, L. LAVERMAN, Leroy. PRINCÍPIOS DE QUÍMICA: Questionando a vida moderna e o meio ambiente. 7º edição. São Paulo – SP: Bookman, 2018.

BERNARDINELLI, Mario Luiz. COLETANDO INFORMAÇÕES DE HARDWARE EM LINUX. Disponível em: <http://www.mariolb.com.br/LinuxDocs/system-info-linux.html>. Acesso em: 27 dez 2019.

BUENO, Maurício. INFORMÁTICA FÁCIL PARA CONCURSO – Indispensável para todos os concursados. 1 ed. Rio de Janeiro: Brasport, 2005. 212 p.

CARVALHO, Wagner R. INFORMÁTICA PARA CONCURSOS. 2 ed. Curitiba – PR: IESDE, 2012. 596 p.

CASTRO, Dácio. Usando O Sistema Operacional. Clube de Autores, 2008. 93 p.

CHAMPAN, Arthur D. PRINCÍPIOS DA QUALIDADE DE DADOS. Versão 1.0 pt. Trad. 2005. GBIF, 2015. 81 p.

CHICOLI, Milton. GUIA DE MANUTENÇÃO DE PCS E NOTEBOOKS. São Paulo: Digerati Books, 2008. 112 p.

COMER, Douglas E. REDES DE COMPUTADORES E INTERNET. 6 ed. Porto Alegre: Bookman, 2016. 584 p.