ROTEIRO DE BUSCA, APREENSÃO E DUPLICAÇÃO FORENSE DE DADOS DE EQUIPAMENTOS INFORMÁTICOS

- Em desenvolvimento…

COLETA DE PROVAS DIGITAIS

Compilado de procedimentos dos mais renomados órgãos de combate ao crime do Brasil, aliado à experiência deste Perito, geraram esse roteiro com intuito de orientar a busca e apreensão de equipamentos informáticos.

Etapas universais da perícia forense

- Coleta;

- Identificar;

- Isolar a área;

- Preservar dados;

- Coletar evidências;

- Garantir integridade;

- Embalar evidências;

- Etiquetar evidências;

- Cadeia de custódia.

- Exame;

- Identificar;

- Extrair;

- Filtrar;

- Documentar.

- Análise

- Identificar pessoas, locais e eventos;

- Correlacionar pessoas, locais e eventos;

- Reconstruir a cena;

- Documentar.

- Apresentação de resultados (Laudo).

- Redigir laudo;

- Anexar evidências e demais documentos.

Os dados acima foram obtidos da web aula do curso de Computação Forense e Perícia Digital, tema 02 – Metodologia, fases e processos de computação forense do Professor(a): Ariel da Silva Dias (Mestrado acadêmico do curso de Computação Forense e Perícia Digital)

Dos princípios que envolvem a coleta de dados

No momento da coleta de dados em diligência é importante ter conhecimento dos termos mais utilizados e seus conceitos, assim evita-se confusão.

- Lembre-se a integridade das evidências é uma das principais características da perícia forense.

- O tempo de coleta deve ser o menor possível para reduzir impactos diretos das provas e na vida dos investigados;

- É importante que nenhuma evidência seja contaminada, alterada, danificada, adulterada;

- Estabelecer a cadeia de custódia;

- Afastar o Juízo de Valor preestabelecido, isto é, evitar dar opinião, parecer, realizar julgamento antecipado a partir de sua percepção individual. Em uma diligência o Perito resume-se a seguir o plano, coletar os dados, etiquetar e cumprir os dizeres do mandado;

- Evitar os efeitos do princípio da troca de Locard (Cientista Forense Edmond Locard), onde todo contato gera uma troca de matéria, isto é, se você adentra uma cena pericial parte de você ficará na cena e parte da cena ficará em você. Exemplo: Se entrar em uma cena pericial criminal com um sapato sujo de terra, parte da terra ficará na cena, contaminando todo ambiente pericial.

- Descrever toda cena pericial de forma detalhada para que seja possível repeti-la em momentos posteriores (ex: reconstituição do crime);

- Evitar ao máximo qualquer situação que possa impossibilitar futuras auditorias;

- O Perito nunca deve divulgar informações privilegiadas, respeitando sempre os princípios éticos e legais;

- Evitar suspeição do Perito e/ou Equipe Pericial. Investigar os nomes dos envolvidos e possíveis relacionamento entre estes sujeitos, evitando assim o estabelecimento do interesse direto na causa;

Sobre Vestígios, Evidências e Indícios, indica-se ler o artigo abaixo:

Materiais

Material de segurança necessário para a busca e apreensão

- Botas isoladoras com bico de plástico, para evitar choques e quedas de materiais pesados e inviabilizar o profissional;

- Coletes balísticos para os profissionais da segurança PM;

- Luvas para evitar contaminar as provas, evitar choques, evitar contato direto com equipamentos eletrônicos sensíveis, etc;

Material informático necessário para busca e apreensão

- Equipamentos para duplicação de dados integralmente bit-a-bit;

- Mídia de armazenamento maior que a quantidade de dados apreendida, com espaço livre capaz de armazenar também o laudo resultante;

- Formulários específicos para coleta de assinaturas, para descrição detalhada dos equipamentos, aspectos, locais, senhas, etc;

- Caixas para acondicionar os equipamentos apreendidos;

- Embalagens para acondicionamento de equipamentos sensíveis a contato e umidades;

- Envelopes se possível com lacres invioláveis e espaço para identificação;

- Sacos plásticos para gabinetes;

- Fita isolante transparente para lacramento das caixas e envelopes;

- Caneta e/ou lápis;

- Lanternas;

- Câmeras fotográficas e cinematográficas de qualidade;

- Escalas métricas para medição dos equipamentos;

- Etiquetas de papel;

- Pranchetas;

- Caneta, pincel.

Mandado de busca e apreensão

Da elaboração do mandado judicial de busca e apreensão;

- O mandado deve descrever o mais detalhado possível o endereço da diligência e o nome das pessoas alvos da busca;

- Deve descrever o motivo da diligência;

- Ser subscrito por escrivão e autoridade com o fizer;

- Recomendado adicionar expressamente quebra de sigilo e acesso aos dos dados capturados/armazenados;

- Tendo servidores em nuvem, é recomendado que antes da execução da medida seja oficiado o provedor do serviço para preservação dos dados;

Da identificação dos produtos

REGRA: Uma regra de identificação será criada para definir o formato de etiquetamento dos objetos apreendidos. Padronização é muito importante para evitar enganos tanto no etiquetamento quanto na interpretação de cada item identificado.

- Uma regra bastante comum e bem óbvia seria a identificação pelo nome do produto, seguido do número atrelado a ele pela ordem cronológica do instante encontrado, exemplo, sendo o primeiro produto encontrando um Pendrive, denomine-o de Pendrive1, caso seja um HD denomine-o de HD1.

DETALHAR: Em um formulário específico deve-se detalhar as informações de cada dispositivo apreendido. No item anterior definiu-se o método de identificação dos equipamentos, nesse item escreve-se todas as informações conhecidas daquele objeto tais como número de série, datas, setores, cores, formatos, local onde foi encontrado, condição em que foi encontrado, etc. O quanto mais detalhado melhor para evitar alegações futuras de danos.

IMAGENS: O formulário do item anterior deverá obrigatoriamente ser municiado com fotografias e talvez vídeos, todos(as) devidamente referenciados(as) para que o leitor entenda quais fotografias referem-se àqueles dispositivos.

Planejamento da diligência

Agrupamento dos profissionais Perito, Oficiais e PM

Execução da medida cautelar

Da execução da busca e apreensão;

Em posse da ordem judicial agendar a busca e apreensão somente durante o dia;

Da segurança humana como procedimentos preliminares

- Preocupação com a segurança dos envolvidos na busca, Policiais, Peritos, Auxiliares, Oficiais, entre outros.

- Os Policiais, devidamente uniformizados e vestidos de seus equipamentos de segurança, são os primeiros a entrarem para identificar se o ambiente está seguro;

- Os Policiais identificam os indivíduos presentes, os reúnem em local seguro, afastado das provas, catalogando cada um para posterior apresentação no laudo;

- Após liberação do local por parte dos Policiais, entram os Peritos, Auxiliares e Oficiais de Justiça;

Da consecutividade da execução

- A autoridade deverá declarar sua qualidade;

- Ler o mandado para os presentes;

- Solicita autorização de ingresso;

- O uso do arrombamento somente em caso de desobediência ou ausência;

- Na ausência do morador qualquer vizinho será intimado para acompanhar;

- Solicitar o morador para apresentar os itens procurados;

Da segurança dos equipamentos

CONFIGURAÇÃO: Configurar as câmeras fotográficas com flash sempre ativo, pois câmaras no automático ou com flash desligados produzem imagens desfocadas;

COMO FOTOGRAFAR: Devido ao flash nunca fotografar perpendicular, isto é, diretamente na face do objeto, pois o flash gerará uma mancha que poderá ofuscar a leitura do objeto. Sempre na diagonal afastando a mancha do flash para fora do objeto registrado. Quando for registrar algo plano como uma mesa ou perto do objeto, fotografar sempre na horizontal, pois o intuito é registrar o máximo lateral, isto é, os extremos. Quando for fotografar cômodos sempre na vertical, pois o intuito é registrar o que existe desde o chão até o teto e o modo vertical é o melhor nesse sentido;

CENÁRIO: Antes de iniciar a busca interna, fotografar, filmar e descrever todo o ambiente (cena) em sua inércia inicial, garantindo a integridade estrutural e evitando acusações posteriores;

ISOLAMENTO: Não permitir que os indivíduos, alvos da busca, tenham acesso a celulares, telefones e/ou qualquer outro equipamento no momento da execução da medida. Existem comandos computacionais que podem iniciar, com uma simples ligação telefônica ou acessando um aplicativo específico, rotinas que apagam e destroem provas;

DESLIGADOS: Equipamentos desligados devem permanecer desligados até o momento de seu espelhamento, para evitar alteração de dados e alegação de contaminação;

LIGADOS: Equipamentos ligados não serão desligados antes da verificação dos conteúdos armazenados em memória volátil randômica (RAM);

- Preocupação com os equipamentos ligados à energia, que ao serem desconectados podem destruir provas;

- Impedir que os indivíduos presentes se aproximem dos equipamentos informático;

- NÃO desligar o roteador wireless, pois é possível conter dados de acessos como IPs, máscaras, gateways, MACs, etc;

CAPTURA: Os Peritos e seus Auxiliares, munidos de equipamentos para captura de mídias, devem realizar uma busca pelo local atrás de equipamentos informáticos (computadores, notebooks, tablets, celulares, smartphones, hds, pendrives, raspberry, Micropcs, Ipods, Smart Tvs, câmeras fotográficas, DVDs, CDs, cartões SD e MiniSD, demais eletrônicos armazenadores de dados digitais, concentradores, roteadores, etc);

SENHAS: Solicitar as senhas dos equipamentos apreendidos, anotando em formulário específico. Questionar sobre possíveis criptografias nos conteúdos;

- BIOS, SETUP, de inicialização, Windows, Whatsapp, E-mail, Google Drive, Dropbox, Skype, celular, IPAD, etc;

CONECTADOS: Preocupação com equipamentos ligados à rede, pois a possibilidade de perda de dados por script remoto é considerada;

- Remover imediatamente todos os equipamentos da rede física;

- Desativar todos os equipamentos conectados em rede wireless, desligando o transmissor de cada equipamento (computador, smartphones, notebooks, tablets, etc);

- Os equipamentos que possuírem o modo avião devem ser ativados;

GABINETES: Os profissionais decidirão se os computadores serão apreendidos por inteiro ou somente seus armazenadores de dados. Transportar e armazenar HDs é mais indicado pelo volume compreendido;

ETIQUETAMENTO: Todos os equipamentos serão devidamente identificados, etiquetados, fotografados e relatados pormenorizadamente no termo circunstanciado. Fotografar antes da apreensão, em seu local de origem, cada passo da desmontagem e depois de devidamente identificados e acondicionados;

SUCATA: Equipamentos quebrados, sucateados, desmontados, queimados, estragados, jogados no lixo, não devem ser descartados, existem possibilidades de recuperação de dados;

FONTES: Nunca esquecer de apreender, juntamente aos equipamentos possuidores de baterias próprias, as respectivas fontes de energia, pois muitas são específicas;

MÍDIAS CONVENCIONAIS: As mídias convencionais como CDs, DVDs, pendrives, disquetes, fitas, máquinas fotográficas, documentos, podem armazenar dados importantes para o deslinde do caso, portanto constarão no montante apreendido;

NUVEM: Existem inúmeros programas e aplicativos de armazenamento em nuvem, inclusive gratuitos. É imprescindível que sejam capturadas de alguma forma, ou o profissional forense realiza a cópia in locu ou solicita via mandado judicial, a disponibilidade por parte dos provedores desse serviços;

- O problema da primeira opção, cópia dos dados da nuvem in locu, está no tempo da cópia, talvez sendo melhor recorrer à segunda opção do mandado. Por outro lado um mandado pode demorar para sair, sem contar o tempo de intimação do provedor, possibilitando o usuário destruir as provas;

PENDRIVES: Existem vários tipos e formatos de dispositivos de armazenamento SD e MicroSD, podendo apresentar aspectos que enganem o profissional no momento da busca. Existem pendrives chaveiros, pentes, animais de pelúcia, em formato de armas, isqueiros, etc. É importante que o profissional fique atento a esses detalhes;

PROCEDIMENTO DE ABORDAGEM

Segue um exemplo do planejamento de uma abordagem de busca e apreensão.

- Encontro com os Oficiais de Justiça marcado para dia XX/XX/XXXXàs 07:00 horas em frente ao Forum de Nome da cidade;

- Até este momento somente o Perito Oficial e os dois Oficiais de Justiça são os únicos que sabem o nome da empresa REQUERIDA e seu endereço, sequer os Policiais Militares (PM) e os Assistentes do Perito foram informados;

- Agradecer a presença e disponibilidade de cada Oficial;

- Identificar cada Oficial;

- Se deslocarem todos em diligência forense até o endereço da REQUERIDA;

- Chegar na portaria e se apresentar, apresentar o mandado judicial, solicitar que os Recepcionistas se afastem dos computadores e telefones, solicitar que nos deixem entrar sem nenhum anúncio;

- Solicitar que o Recepcionista nos informe, apontando no mapa com vista via satélite em poder do Perito, o que são cada unidade predial existente dentro do terreno da REQUERIDA;

- Diante dessas novas informações, dividir o Perito, Oficiais de Justiça, Assistentes e PM em grupos para atingir as unidades prediais com maior foco de máquinas simultaneamente;

- Definiremos um local neutro, sem presença de computadores, para aglomeração dos funcionários enquanto perdurarem os serviços periciais. Chamaremos este local de QG;

- Deixar um PM na recepção junto com o recepcionista, garantindo a inviolabilidade dos computadores daquele estabelecimento, a não utilização dos telefones, bem como impedindo a entrada de novas pessoas nas dependências da REQUERIDA;

- Cada grupo se deslocará à sua unidade predial predefinida, se apresentará devidamente, comunicará a produção antecipada de prova judicial e solicitará que todos afastem-se dos computadores, telefone e celulares e se desloquem para o QG;

- A apresentação no momento do comunicado da diligência pericial:

- Bom dia Senhores e Senhoras meu nome é SEU NOME, sou (ex. PM, Assistente Judicial, Oficial de Justiça), estamos aqui a serviço da Justiça Estadual a mando do Excelentíssimo Senhor Doutor Juiz da Primeira Vara Cível do Forum de NOME DA CIDADE, para realizar uma produção antecipada de provas. Peço a todos que se afastem dos computadores e se desloquem até o QG. Muito obrigado pela compreensão, fiquem todos tranquilos e por favor saiam devagar e com cuidado;

- Cada grupo deve garantir que todos saiam sem tocar nos computadores e telefones.

- Os grupos permanecerão em suas unidades prediais para manter a inviolabilidade dos computadores até a chegada do Perito e Assistentes;

- A apresentação no momento do comunicado da diligência pericial:

- Após garantir que todas as áreas estão isoladas, o Perito e os Oficiais de Justiça se deslocarão até o QG, se apresentarão e comunicarão o seguinte procedimento:

- Repetir item 1.1.1;

- Nosso serviço aqui hoje trata-se da identificação de softwares. A equipe pericial realizará varreduras em todos os computadores. Nesse período solicito que todos permaneçam nesse local até os términos dos serviços periciais. Logo após liberaremos para voltarem a seus postos. Agradeço a compreensão de todos e tenham um bom dia.

- Identificar a equipe responsável de informática para nos acompanhar;

- Realizar a vistoria completa;

- Caso os serviços perdurarem até as 12:00 horas, o Perito deverá providenciar/encomendar almoço para toda a equipe (Oficiais de Justiça, Assistentes Periciais ePM).

- Voltar ao QGe liberar os funcionários, agradecendo sua compreensão e paciência;

- Agradecer mais uma vez os Oficiais Militares, os Oficiais de Justiça, despedirem devidamente e oficializar o fim da vistoria.

PROCEDIMENTO DE VISTORIA

- LEMBRAR:

- De levar celular para tirar fotos;

- De esvaziar o celular para as fotos da perícia;

- De levar os pendrivers com Everest. De preferência vários para evitar Murphy;

- De levar um caderno de anotações;

- De conferir a qualidade de todas as fotos capturadas;

- De levar powerbank;

- Escolher o primeiro computador em uma sequência lógica para facilitar a logística;

- De preferência iniciar pelo mais perto da porta de entrada e seguir os próximos em direção ao fundo da sala;

- Desenhe no caderno de anotações o mapa da sala para ir marcando onde fica cada computador. Exemplo: NOME DA SALA

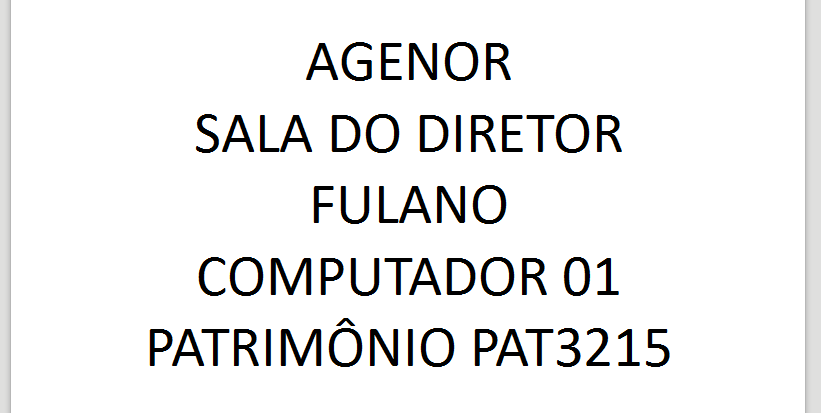

- Abrir um editor de texto e digitar em letras garrafais o nome do profissional, o nome da sala, o número do computador e o número do patrimônio do computador, exemplo:

- ASSISTENTE 1 – Sala do financeiro – Computador 01 – Patrimônio PAT3215 (ou HOSTNAME);

- ASSISTENTE 2 – Sala do diretor – Computador 05 – Patrimônio PAT6548 (ou HOSTNAME);

- ASSISTENTE 3 – Sala do contador – Computador 10 – Patrimônio PAT9513 (ou HOSTNAME);

- Depois tirar foto da tela do anúncio descrito no item anterior, Exemplo:

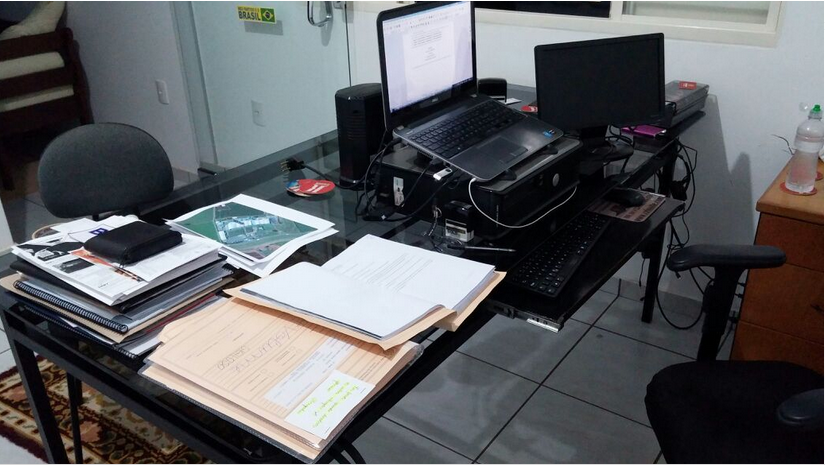

- Logo depois tirar uma foto da mesa do computador em um ângulo mais afastado, exemplo:

- Logo depois tirar uma foto da etiqueta do patrimônio do computador, exemplo:

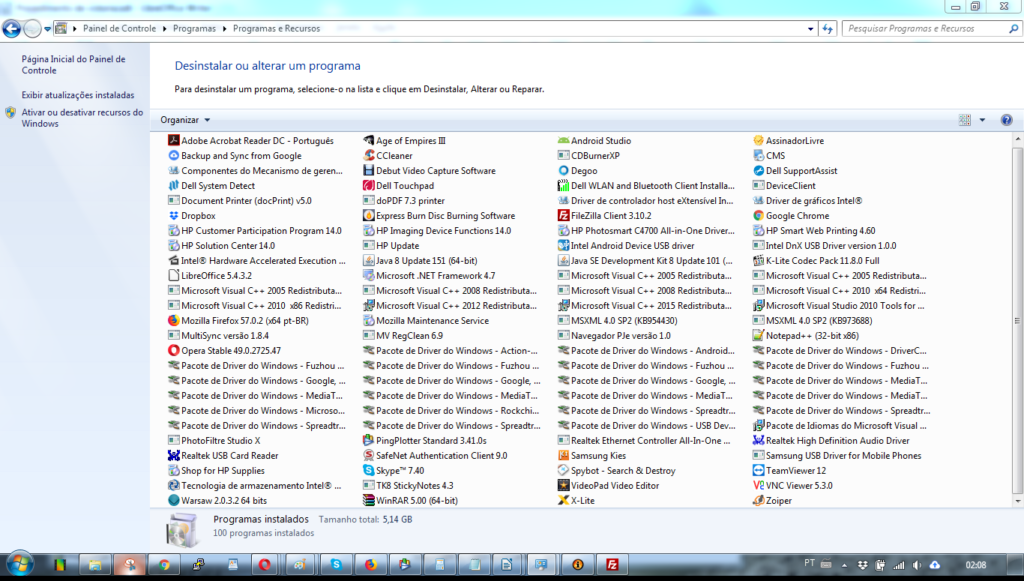

- Logo depois abrir o Painel de controle, clicar em Desinstalar Programas, alterar o modo de exibições de ícones para Ícones Pequenos, maximizar a tela e tirar uma foto garantindo que tenha nitidez. Caso não caiba em um única tela, mova a barra de rolagem e tire duas ou mais fotos exemplo:

OBS: Caso tenha um pendriver plugado nos computadores fotografar o computador com o pendriver conectado, com a marca, código, modelo do mesmo aparecendo na imagem. Depois abrir o pendriver no windows explorer e fotografar os programas nele armazenados.

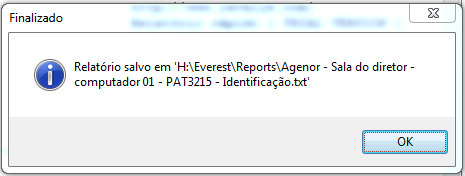

- Depois plugar o pendriver com o Everest ou Aida instalado, executar o Aida664 (preferencial) ou Everest, clicar em Computador>Sumário com o botão direito, selecionar Relatório Rápido e depois clicar em Formato de texto simples. Assim que terminar clicar em Salvar em um arquivo. Salve no arquivo: H:\Everest\Reports\PAT3215 (patrimônio ou hostname) o nome com o seguinte padrão: SEU_NOME-SALA_DO_DIRETOR–NOME_DO_COMPUTADOR-PATRIMONIO_PAT3215-IDENTIFICACAO(sem acentuação). Exemplo:

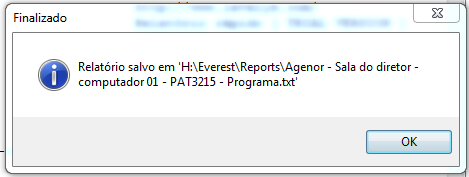

- Depois clicar em Programas>Programas Instalados com o botão direito, selecionar Relatório Rápido e depois clicar em Formato de texto simples. Assim que terminar clicar em Salvar em um arquivo. Salve no arquivo: H:\Everest\Reports\PAT3215 (patrimônio ou hostname) o nome com o seguinte padrão: SEU_NOME–SALA_DO_DIRETOR–NOME_DO_COMPUTADOR–PATRIMONIO_PAT3215-PROGRAMAS. Exemplo:

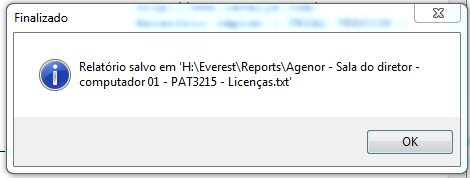

- Depois clicar em Programas>Licenças Instalados com o botão direito, selecionar Relatório Rápido e depois clicar em Formato de texto simples. Assim que terminar clicar em Salvar em um arquivo. Salve no arquivo: H:\Everest\Reports\PAT3215 (patrimônio ou hostname) o nome com o seguinte padrão: SEU_NOME–SALA_DO_DIRETOR–NOME_DO_COMPUTADOR–PATRIMONIO_PAT3215-LICENCAS. Exemplo:

-

Logo

depois abra um navegador, de preferência o Google Chrome ou

Firefox, abra uma janela Anônima, logue no seu servidor de e-mail e

envie os 03 arquivos gerados para o e-mail: agenor@zsistemas.com.br

e cristiano@zsistemas.com.br;

- Colocar no assunto o mesmo nome comum dos arquivos, exemplo: Agenor – Sala do financeiro – Computador 01 – Patrimônio PAT3215

- Feche os navegadores que você abriu, feche o evereste, solicite remoção de pendriver ao Windows e siga para a próxima máquina.

- Repita tudo novamente.

http://agenorzapparoli.com.br/downloads/everest.zip

Solicitar:

- Todos os DVDS e Cds de licença dos softwares;

- Todas as Nfs das licenças dos softwares;

Caso não consiga acessar seu e-mail do computador periciado, utilize esse e-mail para enviar:

webmail.MEUdominio.com

pericia@meudominio.com

pericia135

NÃO ESTOU AUTORIZADO A DAR INFORMAÇÕES, QUALQUER DÚVIDA PERGUNTE AO PERITO OFICIAL.

NÃO PERMITIR QUE FUNCIONÁRIOS ENCOSTEM NOS COMPUTADORES OU TELEFONES DA EMRPESA;

SE PRCISAR LIGAR O ASSISTENTE DO PERITO É QUE DEVE LIGAR.

PERMITIR QUE OS ACOMPANHANTES REGISTREM TODOS OS MOMENTOS.

Dos procedimentos finais em diligência

TESTEMUNHAS: Testemunhas para acompanhamento do processo de busca e apreensão é uma exigência do Código Penal;

- Elaborar um formulário para coleta de assinatura dos presentes;

TRIAGEM: Realizar triagem dos objetos apreendidos para garantir que são realmente necessários para apreensão, se estão em consonância com os itens do mandado e possível descarte (devolução ao proprietário) caso não se encaixe nas exigências;

TERMO: Elaboração do termo circunstanciado relatando todos os equipamentos apreendidos, municiando o relatório com fotografias e se necessário vídeos;

Do transporte das provas

CONDUÇÃO: Os equipamentos devidamente acondicionados serão conduzidos até local seguro para continuidade dos trabalhos de espelhamento;

CUIDADO: Muito cuidado no manuseio e transporte dos HDs baseados em discos rígidos e agulhas de leitura, qualquer solavanco pode provocar o contato do eletroímã da ponta da agulha com o disco, danificando o local do contato, gerando badblocks e corrompendo dados armazenados naquela região;

DISCO RÍGIDO: Manuseie lentamente sempre na posição vertical, posicionando a agulha em ângulo de 90 graus com o nível do solo, evitando que solavancos verticais proporcionem o contato com o disco;

DISCO SÓLIDO: Impactos não são prejudiciais, mas o contato dos conectores com a pele humana, metais e outros materiais carregados eletricamente podem provocar descargas danosas. Manuseie com luvas e na primeira chance isole os conectores.

Dos procedimentos laboratoriais

DESMONTAGEM: Os equipamentos serão fotografados em cada fase de sua desmontagem para demonstrar que ocorreu da forma correta;

MONTAGEM(R): Em ambiente laboratorial, após o transporte, os profissionais capacitados farão acesso lógico aos equipamentos utilizando-se de bloqueadores de escrita;

HASH: Todos os equipamentos espelhados serão submetidos a um processo de geração de código único (hash), para garantir que os mesmos não seja alterados no posterior processo de análise de dados;

DEPÓSITO: Os equipamentos, tanto originais quanto cópias e backups, após o término dos procedimentos laboratoriais, serão depositados em Juízo, que decidirá o momento para a devolução;

MUITO IMPORTANTE: Da mesma forma que o procedimento a seguir será detalhadamente descrito, o procedimento laboratorial também deve seguir o mesmo padrão, pois deverá proporcionar a repetitividade esperada por um procedimento pericial, isto é, os próximos Peritos que seguirem os mesmos procedimentos deverão atingir os mesmos resultados.

Da preservação das evidências digitais

Os trabalhos laboratoriais nunca devem ocorrem nos equipamentos coletados, pois a possibilidade de contaminação da prova é considerável e espera-se afastar qualquer tipo de contestação dos procedimentos. Nesse momento entra o processo de espelhamento de dados.

- HASH dos dispositivos coletados

Antes de qualquer ação no dispositivo coletado é muito importante gerar um HASH, isto é, uma identidade digital do dispositivo. Essa identidade é a digital do equipamento. Gerada por um algorítimo confiável, que ao ler bit-a-bit o dispositivo, realiza um cálculo e gera uma chave que se realizada novamente sempre será a mesma se o dispositivo não for acessado, modificado, alterado. Assim é possível garantir que o equipamento apreendido está íntegro desde sua coleta até o final da perícia.

OBS: Antes de conectar o equipamento ao computador que realizará o HASH, é importante proteger a porta de conexão com um protetor de gravação, garantindo assim que nada do computador acesse o dispositivo, podendo contaminá-lo, Geralmente configurar a porta de comunicação como somente leitura (bloqueio de escrita), antes de conectar o dispositivo, é a melhor iniciativa.

- Espelhamento de dados

Trata-se de uma clonagem, isto é, uma cópia fiel bit-a-bit dos equipamentos coletados, podendo ser um disco rígido (HD), um cartão de memória (SD), uma memória RAM (SDRAM), um DVD, um CD, etc. Este tipo de cópia garante uma cópia integral dos dados exatamente do jeito em que se encontram no dispositivo alvo, mesmo que estejam corrompidos.

- Ilha de dados

Trata-se de mais um passo na preocupação da idoneidade dos equipamentos coletados. No laboratório todos os equipamentos dever-ser-ão ser mantidos desconectados de uma rede de computadores, isto é, importantíssimo a criação de uma ilha de dados, que é um ambiente totalmente desconectado para que os dispositivos apreendidos nunca tenham contato com qualquer tipo de rede computacional, afastando assim qualquer contaminação que venha dessa rede.

- Dados voláteis primeiro

Dados que se perdem com mais facilidade dever-se-ão ser copiados primeiro. Depois desses dados seguem os dados de menor volatilidade.

- Evidências preservadas até o fim

É super indicado que os equipamentos e dados coletados sejam preservados até o fim do processo judicial, pois a qualquer momento pode uma das partes solicitar perícia de confirmação, isto é, uma nova análise com novo Perito para afastar qualquer tipo de suspeição, incorreção, etc.

Preparação do LiveDVD do Linux

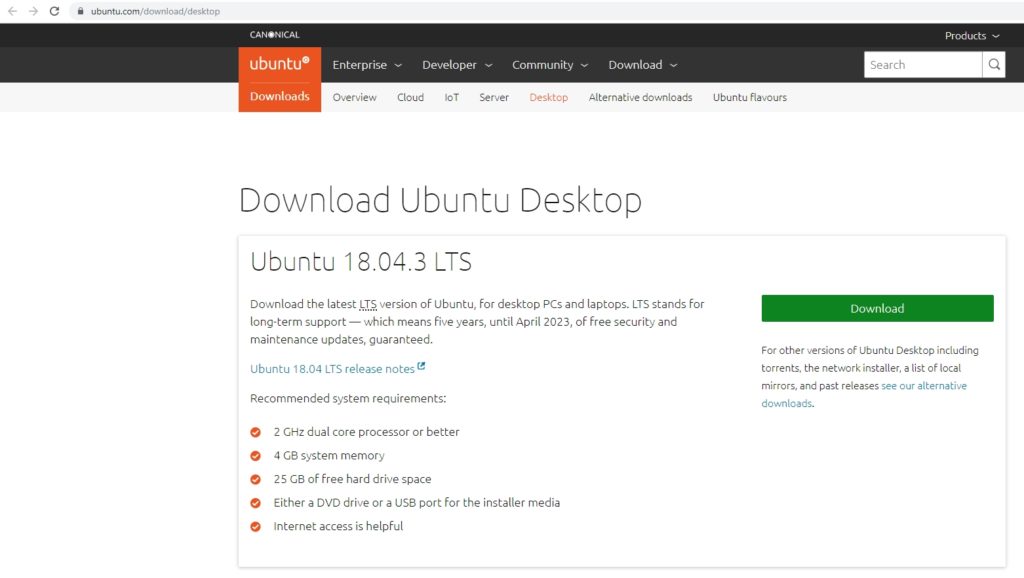

Baixe a ISO do Linux em seu computador. Para este procedimento foi escolhido a distribuição Linux Ubuntu Desktop versão 18.04.3 LTS. Local <https://ubuntu.com/download/desktop>.

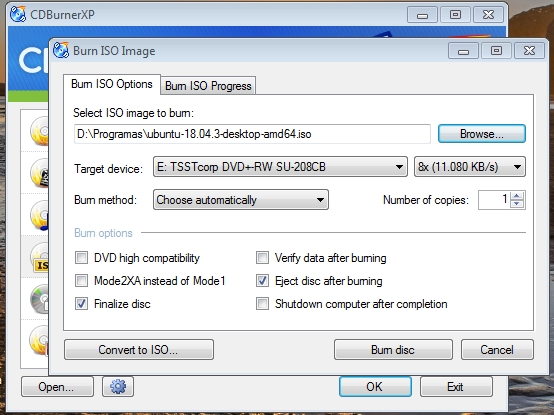

Coloque um DVD virgem no gravador de DVD e utilize um queimador (gravador) de imagens ISO, como o CDBurnerXP por exemplo:

Pronto o LiveDVD está configurado e pronto para ser utilizado em um computador.

Ligando o computador com o LiveDVD

Evite utilizar Sistemas Operacionais (SO) Windows para realizar cópias forenses, seus vários programas e drives podem gravar informações no dispositivo alvo, comprometendo a cópia. Utilize sempre um SO confiável onde possa controlar a montagem do dispositivo em formato somente leitura, para evitar que o computador insira dados em seu interior.

Para iniciar o Ubuntu em seu computador, coloque-o no leitor DVD e inicie o computador, garantindo que o boot ocorra pelo DVD criado.

Chegando na tela “Bem-vindo” escolha o idioma que achar melhor e clique no botão Experimentar o Ubunto. Esse formato garante que o computador seja iniciado através do LiveDVD, mantendo seu computador intacto.

Chegando na tela inicial do Ubuntu, deve-se acessar o terminal, para isso basta clicar no menu, representando por um ícone de nove pontinhos no canto inferior esquerdo, rolar a tela com o rolon do mouse até encontrar o ícone do terminal.

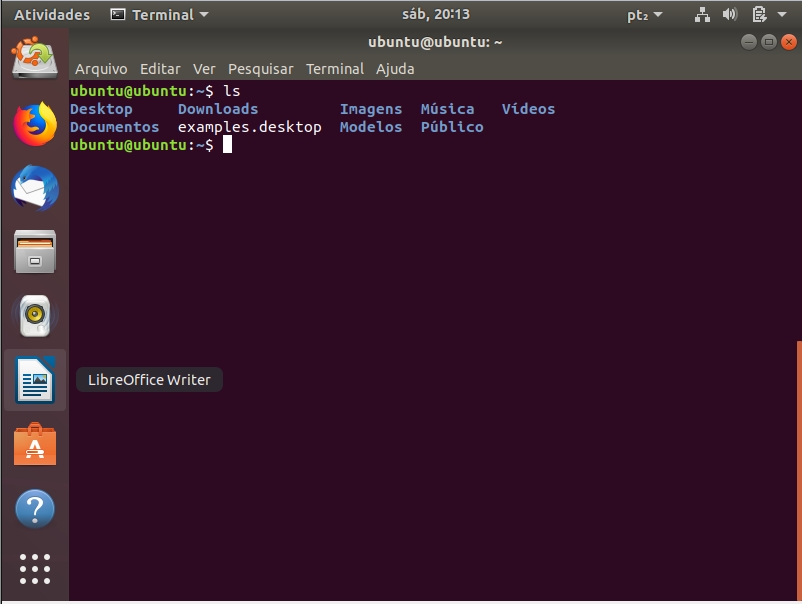

Abaixo segue o console do terminal do Ubuntu, é basicamente uma janela editável que aceita comando pré-definidos. Teste digitando “ls” e pressionando <enter>. Este comando lista todos os arquivos e diretórios/pastas da área em que se encontra.

Ajustando o horário

Para ajustar o horário do Linux, no canto superior direito da tela inicial do Linux Ubuntu, clique na “seta para baixo” e depois no símbolo de configuração, representado por uma imagem de ferramentas.

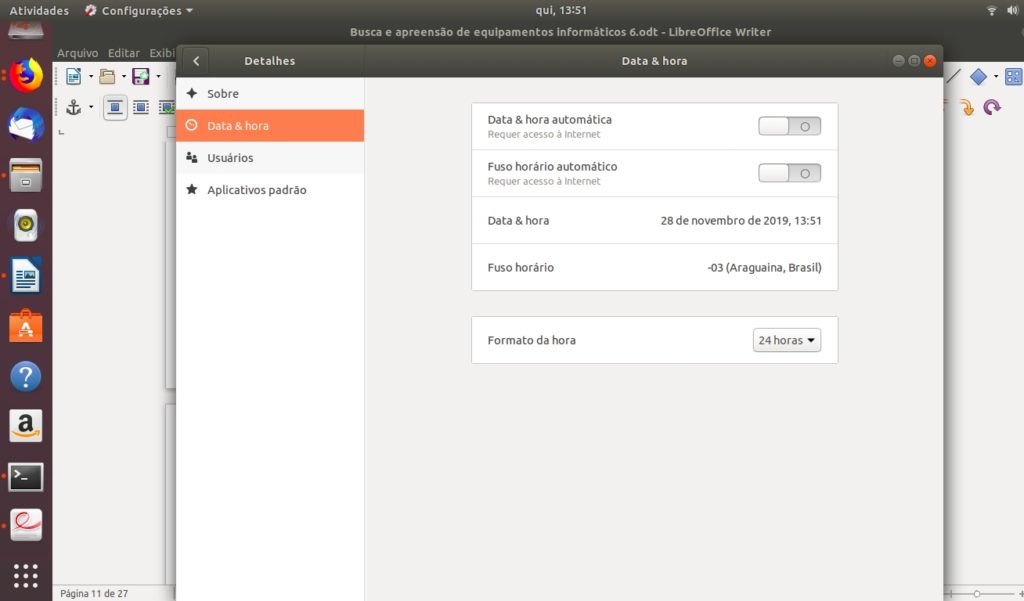

A aba das configurações do Linux aparecerá, clique no botão “Detalhes” e depois em “Data & Hora”, onde basta ajustar primeiramente o fuso horário para “-03 (Araguaiana, Brasil)” e se necessário ajustar o horário para o atual. Veja abaixo:

Para confirmar abra o console terminal do Linux e digite o seguinte comando “date” e pressione <enter>.

Ajustando o teclado

Para ajustar o teclado do Linux, no canto superior direito da tela inicial do Linux Ubuntu, clique na “seta para baixo” e depois no símbolo de configuração, representado por uma imagem de ferramentas.

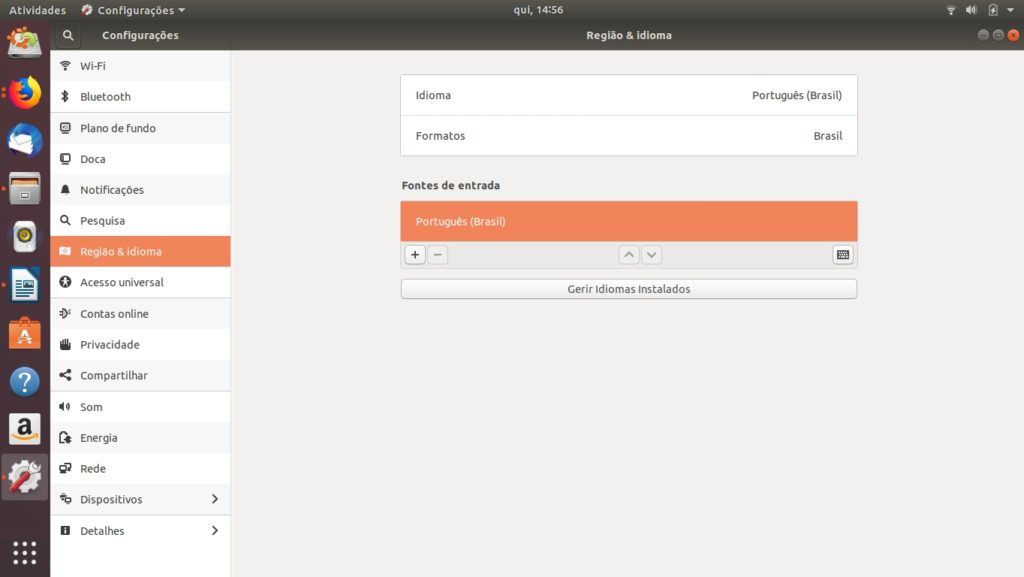

A aba das configurações do Linux aparecerá, onde basta ajustar a fonte de entrada para Português (Brasil) que resolve automaticamente as configurações do teclado. Veja abaixo:

Para confirmar abra o console terminal do Linux e pressione as seguintes teclas “/ ? ~ ^ ç Ç”, se todos os caracteres aparecerem conforme a tecla a alteração foi bem-sucedida.

Desativando a automontagem

Antes de conectar os dispositivos nas portas USBs, é expressamente imprescindível desativar a automontagem do dispositivo, pois ao conectá-lo na USB o Linux o prontificará para acesso podendo alterar dados internos, abrindo margem para impugnação dos trabalhos por contaminação de prova.

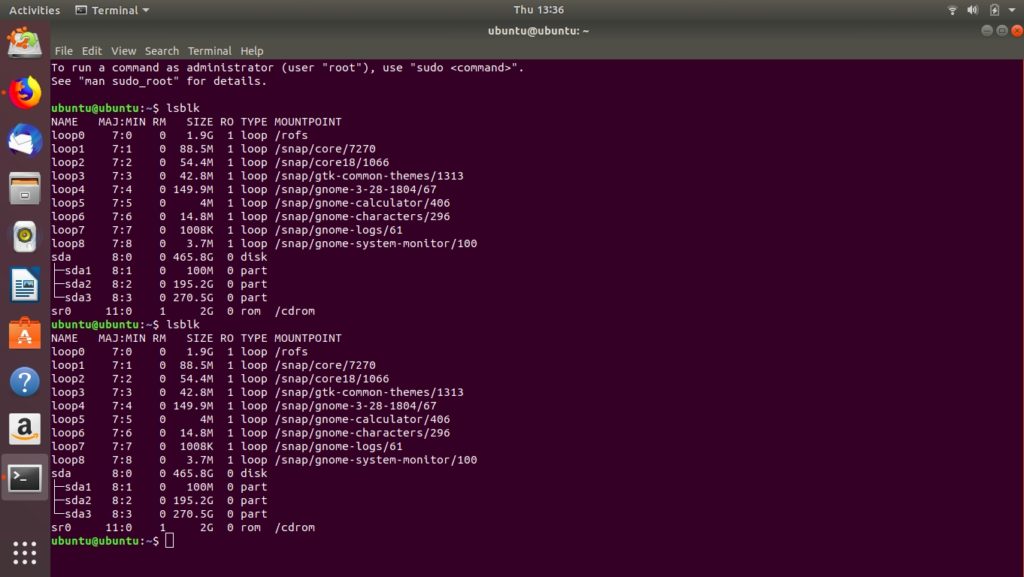

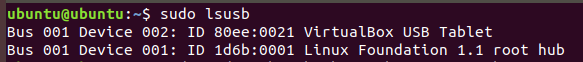

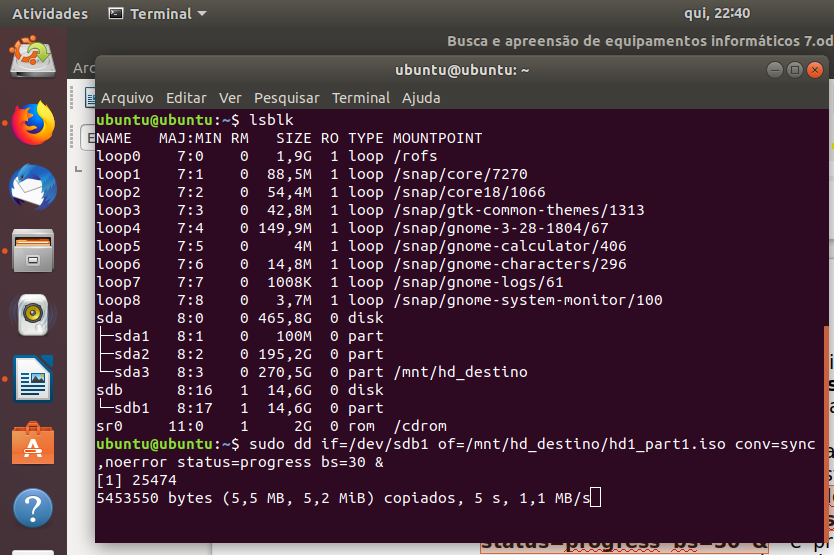

Primeiro passo é analisar quais os dispositivos conectados no computador, para isto digite o seguinte comando “lsblk” e pressione <enter>.

Veja na imagem anterior que só existem conectados ao computador os dispositivos armazenadores “sda”, que é o HD interno da máquina não montado e “sr0”, que é o gravador de DVD.

Para impedir a montagem automática basta digitar o seguinte comando “gsettings set org.gnome.desktop.media-handling automount false” e pressione <enter>. Digite também “gsettings set org.gnome.desktop.media-handling automount-open false” e pressione <enter>.

Conectando e montando os dispositivos

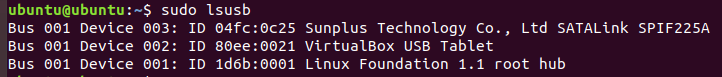

Antes de tudo, neste próximo passo é importante verificar quais os equipamentos reconhecidos automaticamente pelo Linux. Para isso digite “sudo lsusb” e pressione <enter>.

Como visto na imagem anterior, o Linux não identificou nenhum dispositivo estranho. Neste momento já é possível conectar os equipamentos apreendidos na porta USB. Insira primeiro o dispositivo de destino, aquele que receberá as imagens dos dados que serão clonados, para evitar que erros na configuração deste exponha os dispositivos de origem. Após conectá-lo na porta USB digite novamente o comando “sudo lsusb” e pressione <enter>.

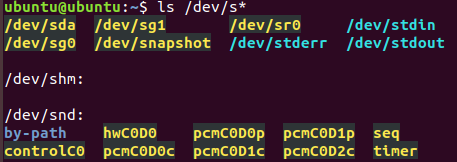

Como é possível perceber na imagem anterior, um novo dispositivo foi identificado pelo Linux, denominado “Sunplus Technology Co., Ltd SATALink SPIF225A”, esse é o HD de destino das imagens clonadas. Agora é importante verificar se o dispositivo já possue os devidos apontamentos necessários no diretório “/dev”, local padrão do Linux que recebe os ponteiros para os hardwares conectados no computador. Para isso digite o seguinte comando no terminal “ls /dev/s*” e pressione <enter>. Devem aparecer todos os dispositivos conectados via USB.

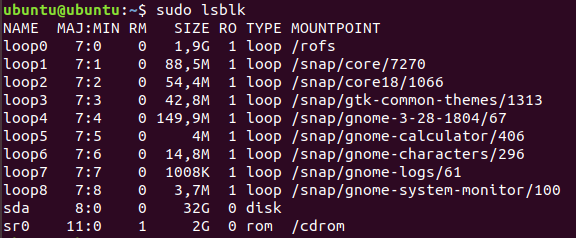

Como é possível perceber na imagem anterior, o Linux criou apontamento de um único dispositivo armazenador denominado “/dev/sda”, que deve ser o HD do computador utilizado. Outro comando interessante para descobrir se o apontamento do hardware foi criado é o “lsblk”, que é bem mais completo e resulta num detalhamento melhor das informações. Para executar digite o seguinte comando “sudo lsblk” e pressione <enter>.

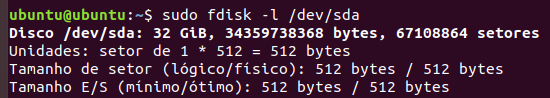

Veja que na imagem anterior só aparece o dispositivo “sda”, provando que nem o apontamento do hardware do HD conectado o Linux não fez automaticamente. Para entender que dispositivo é esse, digite o seguinte comando “sudo fdisk -l /dev/sda”. O Linux deve retornar as informações deste dispositivo.

Veja na imagem anterior que trata-se de um dispositivo armazenador de 32 GBytes, que é exatamente o HD principal do computador usado para elaborar esses procedimentos, pois trata-se de uma máquina virtual. Fato é que o Linux não criou automaticamente o apontamento do HD de destino das imagens das provas, que não é uma notícia ruim, só prova que o Linux é inerte, isto é, não faz nada que o usuário não tenha solicitado e isso é bom, pois não gera acessos indevidos.

Para solicitar o Linux a identificar o HD recentemente conectado à porta USB, digite o seguinte comando “sudo modprobe usb-storage usbcore” e pressione <enter>.

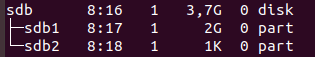

Na imagem anterior é possível perceber três novos apontamentos, “/dev/sdb” que provavelmente é o HD de destino, o “/dev/sdb1” que deve ser a primeira partição do HD e o “/dev/sdb2” que deve ser a segunda partição. Outra forma melhor é utilizando aquele comando “lsblk”. Para executar digite o seguinte comando “sudo lsblk” e pressione <enter>.

Veja na imagem anterior que o Linux reconheceu o dispositivo “sdb”, criando mais dois apontamentos subordinados ao primeiro, sendo eles o “sdb1” e o “sdb2”. Porém perceba que o Linux criou o apontamento mas não montou o HD, isto é, ele identificou, reconheceu os drives, mas não prontificou o dispositivo para acesso ao seu conteúdo. Diferente do dispositivo “sr0” que é o leitor de DVD, perceba que ele apresenta na coluna MOUNT POINT o diretório em que está montado, denominado “/cdrom”, provando assim que o Linux é perfeitamente confiável no que tange o controle de acesso a dispositivos.

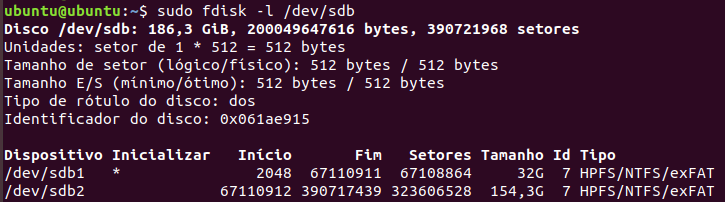

Para garantir que o dispositivo “sdb” seja realmente o HD de destino das imagens, digite o seguinte comando “sudo fdisk -l /dev/sdb”.

Como é possível ser visto na imagem anterior, o sistema encontrou um dispositivo de 186,3 Gbytes, denominou-o como “/dev/sdb”, encontrou duas partições que denominou “/dev/sdb1”, com 32 Gbytes, e “/dev/sdb2”, com 154,3 Gbytes, ambos no formato HPFS/NTFS/exFAT.

Uma outra forma de confirmar se o sistema montou o dispositivo para acesso ou não é utilizando o comando “mount”. Para verificar digite o seguinte comando “mount” e pressione <enter>.

Veja na imagem anterior que os dispositivos “/dev/sdb1” e “/dev/sdb2” não estão montados, o que significa que nesse procedimento não houve nenhum acesso indevido, que é uma das preocupações da cópia forense.

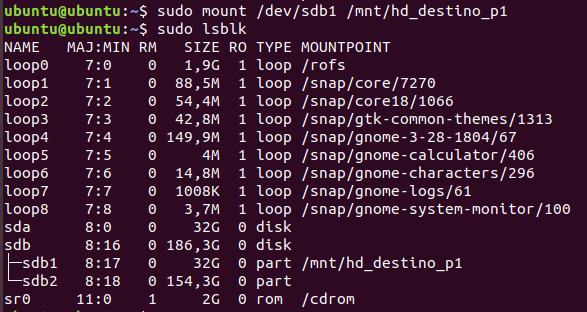

O próximo passo será montar o HD de destino para que possa se tornar acessível, gravável e receba as imagens dos dispositivos aprendidos. Para montar a primeira partição do dispositivo “sdb” digite os seguintes comandos “sudo mount /dev/sdb1 /mnt/hd_destino_p1” e pressione <enter>, onde o “/dev/sdb1” é o apontamento de hardware da primeira partição e o “/mnt/hd_destino_p1” é um diretório previamente criado para receber a partição primária. Logo após execute novamente o comando “sudo lsblk”.

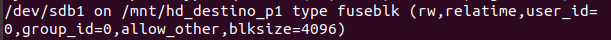

Veja na imagem anterior que o comando montou somente a primeira partição do HD, deixando a segunda inacessível. Agora deve-se confirmar se foi montado no formato necessário de leitura e gravação, pois este é o HD que receberá as imagens. Para isso digite o seguinte comando “mount” e pressione <enter>.

Na imagem anterior é possível perceber todos os dispositivos montados no sistema, onde aparece somente uma partição do HD de destino “/dev/sdb1” montada no diretório “/mnt/hd_destino_p1”.

Ampliando a imagem para melhor visualização, é possível identificar ainda que a partição “/dev/sdb1” foi montada com características de leitura e gravação, representado pela informação “rw” que significa “read and write”, leitura e gravação.

Próximo passo é verificar se a partição primária do HD de destino possui espaço suficiente para a realização da cópia. Para isso digite o seguinte comando “sudo df -h” e pressione <enter>.

Veja que na imagem anterior que a primeira partição montada possui 32 GB de capacidade e disponível 32 GB, o que é mais que o necessário para cópia do Pendrive de 16 GB que será copiado.

O próximo passo será conectar o pendrive, produto da busca e apreensão, agora seguindo os procedimentos de proteção contra gravação exigidos pelas regras de cópia forense. Conecte o pendrive em uma porta USB e depois digite o comando “sudo lsblk”.

Na imagem anterior percebe-se que um novo dispositivo foi reconhecido pelo Linux, denominado de “sdc”, possuindo duas partições subordinadas, denominadas “sdc1” e “sdc2”, porém ambas se encontram desmontadas, portanto sem possibilidade de acesso ao seu conteúdo. Como este é um pendrive alvo da busca e apreensão não pode ser acessado pelo Perito, portanto será montado no método de somente leitura.

Garantindo a segurança contra gravação

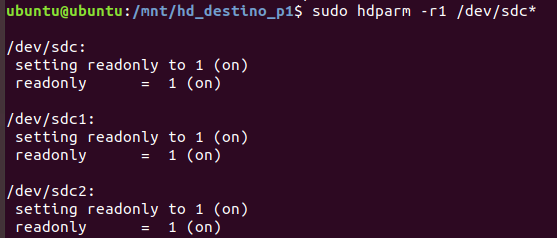

Apesar de todo controle e confiabilidade do Linux, demonstrado até o momento, é possível aumentar tal nível para um patamar ainda mais alto, comandando o Linux a proteger os apontamentos dos dispositivos antes das respectivas montagens, isto é, determinando um duplo grau de proteção contra gravação. Para proteger os apontamentos do dispositivo, digite o seguinte comando “sudo hdparm -r1 /dev/sdb*” e pressione <enter>.

Veja na imagem anterior o resultado do comando do parágrafo anterior, que demanda ao Linux o primeiro nível de segurança imposta ao dispositivo em questão. A informação “readonly = 1 (on)” demonstra a proteção imediata do hardware.

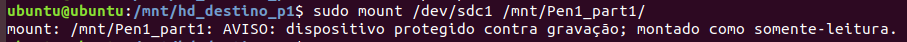

Para provar que o primeiro nível de segurança está ativado e realmente em funcionamento, basta tentar montar a primeira partição do dispositivo “sdc1” que o próprio Linux informará o atual status. Para montar o pendrive digite o seguinte comando “sudo mount /dev/sdc1 /mnt/Pen1_part1” e pressionar <enter>.

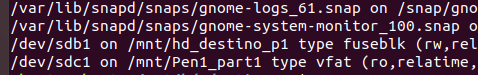

Veja na imagem anterior que o próprio Linux avisou que montou em somente leitura, pois o dispositivo está protegido contra gravação. Para comprovar que a partição foi montada na modalidade somente leitura, digite o seguinte comando “mount” e pressione <enter>.

Como é possível perceber na imagem anterior, a partição “/dev/sdc1” está montada no diretório “/mnt/Pen1_part1”, com tipo de partição “vfat” e modalidade “ro” que significa somente leitura. Para desmontar digite “sudo umount /dev/sdc1”.

Outra forma de testar a proteção é tentando forçar o Linux a montar a partição em formato “rw”, leitura e gravação. Para isso digite o seguinte comando “sudo mount -rw /dev/sdc1 /mnt/Pen1_part1” e pressione <enter>.

Veja na imagem anterior que o Linux tentou executar a vontade do usuário, mas não concluiu porque um comando anterior o impedia de tal, resultando no insucesso do comando.

Pronto provado que o dispositivo está seguro, sugere-se que não monte a partição novamente, pois a cópia bit-a-bit será do apontamento do hardware “/dev/sdx” e não da partição montada “/dev/sdx1”.

Realizando cópia forense de memória

LINUX DUMP MEMÓRIA: Para realizar a cópia da memória RAM atualizada no Linux em uma imagem, digite o seguinte comando “sudo dd if=/dev/mem of=/mnt/hd_destino_p1/dump_mem.iso” e pressione <enter>.

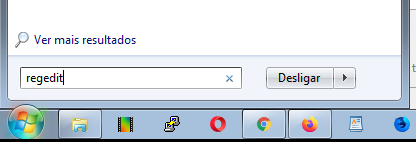

WINDOWS DUMP MEMÓRIA: Para realizar a cópia da memória RAM é preciso realizar várias exportações do registro do Windows, portanto a forma mais rápida e pouco onerosa é exportar o registro inteiro, que pode ocupar aproximadamente 400MB.

Para exportar o registro do Windows clique no botão Windows, localizado no canto inferior esquerdo, no campo de pesquisa digite “regedit” e pressione <enter>. O Window solicitará permissão para conceder acesso, autorize e se necessitar colocar a senha, lembre-se que é a do administrador;

Na tela do registro clique com o botão direito no dispositivo denominado “Computador” e depois em “exportar”. Escolha o local da exportação e clique em Salvar.

Realizando cópia forense de armazenadores

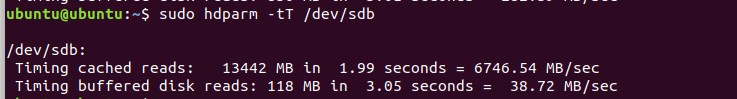

Após estarem os equipamentos conectados e devidamente preparados para a cópia, o próximo passo é verificar a taxa de leitura e gravação permitidos pelo dispositivo e portas USB. Para isso digite o seguinte comando “sudo hdparm -tT /dev/sdb” e pressione <enter>. Este comando realiza um teste de velocidade do dispositivo que está conectado no apontamento “sdb” e retorna a informação desejada.

Como é possível observar na imagem anterior, a velocidade do dispositivo é de 38.72 MB/s (Mega Bytes por segundo), o que significa que é possível copiar 01 GB em 25 minutos. Com o valor da velocidade do dispositivo é possível dimensionar a cópia usando-a para acelerar ao máximo a transferência de dados sem o risco de corrompimento de dados. Este valor será, no momento certo, aplicado ao comando “dd” na opção “bs=30”.

É importante analisar se o dispositivo possui mais do que uma partição e, em caso positivo serão duas ou mais cópias forenses, isto é, uma cópia para cada partição gerando uma imagem para cada. Para analisar digite “sudo lsblk” e pressione <enter>.

Veja na imagem anterior que esse dispositivo possui duas partições, “sdb1” e “sdb2”, desta forma será necessário duas cópias, portanto duas imagens.

Para realizar a cópia forense da partição “/dev/sdb1” para o HD de destino, digite o seguinte comando “sudo dd if=/dev/sdb1 of=/mnt/hd_destino/hd1_part1.iso conv=sync,noerror status=progress bs=30 &” e pressione <enter>. Nesse momento o Linux começará a cópia que, dependendo da velocidade de cópia poderá demorar várias horas e talvez dias.

Veja na imagem acima o resultado do comando “dd”, é possível perceber que a cópia se iniciou analisando a última linha, que trata-se da progressão da rotina, informando o quanto já foi copiado e a respectiva velocidade. Com esses valores é possível estimar o tempo total da cópia.

No final se não apresentou qualquer erro a cópia foi bem sucedida. O importante é verificar se o tamanho final do arquivo é maior ou igual ao tamanho do dispositivo.

Gerando o hash do arquivo copiado

Tendo realizada todas as cópias forenses, é importante proteger os arquivos contra futuras alterações por parte de terceiros, garantindo sua integridade desde a cópia até a análise. Utilizando a ferramenta MD5, que analisa o arquivo por completo e gera uma chave única, é possível a qualquer momento e por qualquer pessoa, utilizando a mesma ferramente, gerar a chave novamente e, se o resultado for idêntico significa que o arquivo não foi alterado encontrando-se idêntico ao criado pela equipe pericial na fase de cópia.

Para gerar a chave única das imagens criadas na cópia forense, digite o seguinte comando “sudo md5sum /mnt/hd_destino/* > /mnt/hd_destino/md5” e pressione <enter>. Nesse momento o md5sum gerará todas as chaves de todos os arquivos de uma única vez, armazenando o resultado no arquivo “/mnt/hd_destino/md5”.

Para conferir as chaves geradas pelo md5sum digite o seguinte comando “sudo cat /mnt/hd_destino/md5”, o resultado deve ser parecido com a imagem abaixo.

Fim

Bibliografia:

Alguns dados acima foram obtidos da web aula do curso de Computação Forense e Perícia Digital, tema 02 – Metodologia, fases e processos de computação forense do Professor(a): Ariel da Silva Dias (Mestrado acadêmico do curso de Computação Forense e Perícia Digital)